Wszystko

Najnowsze

Archiwum

- 4

- 2

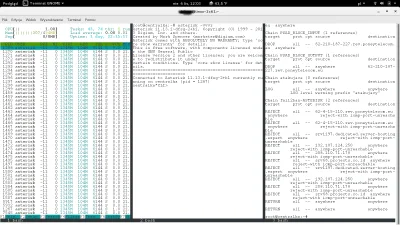

Jak by ktoś miał asterisk to polecam edycję pliku asterisk.conf w /etc/fail2ban/filter.d (dla debiana) i porządne sprawdzenie wyrażeń regularnych, czy nam wyłapuje wszystko to co wypluwa asterisk na wyjściu ( komenda asterisk -vvvr). Ja mam tam jeszcze psad skonfigurowane, ale on nieco od innych rzeczy.

#linux #asterisk #itsecurity

źródło: comment_efPt2h5RIs2D93FZUgXvhGZP7wJ9oPQH.jpg

PobierzDlaczego w ogóle o to pytam a nie instaluję od razu VeraCrypta?

-

4

Podatność buffer overflow w botnecie Mirai – można zabić infekującego...

Hack Wars w pełnym wydaniu. Hakowanie Mirai za pomocą bufferoverflowa.

z- 0

- #

- #

- #

- #

Penetration Testing with the Bash shell

https://www.packtpub.com/packt/offers/free-learning

#piwniczaknews #packtpub #bash #itsecurity

6

Audyt VeraCrypta pokazał 8 podatności o krytyczności High – część...

8 trudnych do eksploitacji podatności lvl high w VC. Wciąż lepiej niz TC. Czekamy na patche i związane z tym kolejne luki.

z- 1

- #

- #

- #

- #

- #

CO ja paczę, INTERWENCJA ONETU (⌐ ͡■ ͜ʖ ͡■)

#itsecurity #bezpieczenstwo #prywatnosc

- 0

( ͡° ͜ʖ ͡°)

#itsecurity #bezpieczenstwo #hacking #pentesting

14

Yahoo potajemnie skanowało e-maile na zlecenie amerykańskiego wywiadu

Kolejny argument, zaraz po ostatnim wycieku danych by nie korzystać z usług Yahoo

z- 0

- #

- #

- #

- #

- #

- #

Kali Linux Social Engineering

https://www.packtpub.com/packt/offers/free-learning

#packtpub #piwniczaknews #itsecurity #kalilinux

3

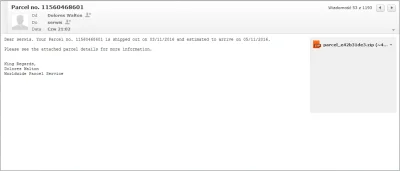

Wysyłają malware pocztą. Tradycyjną.

Ciekawa forma kampanii phishingowej. Na co komu HID lub badusb.

z- 0

- #

- #

- #

- #

- #

2

Full Disclosure – tani i skuteczny atak na iPhone-y umożliwiający...

Atak umożliwiający bruteforce pinu na działającym iPhone nie powodujący blokady urządzenia.

z- 0

- #

- #

- #

- #

- #

6

Wyciek haseł z EasyCALL. Wyzerowane konta i podejrzane połączenia do Algierii…

Otrzymujemy sygnały, że wielu klientów operatora VoIP zostało okradzionych. Ktoś wydzwonił ich salda na zagraniczne numery. EasyCall wie o problemie, ale nie informuje swoich klientów o tym co dokładnie się stało. Mało tego, firma wymusiła reset haseł klientów, co sprawiło, że telefony niektórych...

z- 0

- #

- #

- #

- #

- #

- #

5

MySQL-Exploit-Remote-Root-Code-Execution-Privesc-CVE-2016-6662.html

0day w MySQL, silny polski akcent!

z- 0

- #

- #

- #

- #

#piwniczaknews #itsecurity #wifi #networking

Zamierzam zmodyfikować trochę mechanizm logowania w mojej aplikacji ASP.net Core i w związku z tym może się pojawić możliwość, że coś przeoczę i w wyniku błędu niepowołane osoby uzyskają dostęp do nieprzeznaczonego dla nich Controllera. Słyszałem, że dobrym pomysłem jest używanie Unit Testów, do automatycznego testowania najistotniejszych części mojej aplikacji, z tym że nigdy czymś takim się nie zajmowałem.

Wyobrażam sobie

- 1

Potrzebujesz narzędzia, w którym przygotowujesz scenariusz - Logowanie -> Kontrolery -> Assert, czy uzyskałeś dostęp czy nie.

Może Postman da radę (To jedyna rzecz, jaka mi przychodzi do głowy. Jeśli nie da rady, to szukaj czegoś innego [Albo pisz sam oddzielną aplikację do testowania.])

#programowanie #it #internet #itsecurity

- 1

#komputery #antywirus #pcmasterrace #bezpieczenstwo #itsecurity

źródło: comment_2epDn6R1Awo6x5Qn1WUhvIJTOUvmVNUn.jpg

Pobierz

Pierwsza praca w #it ale szeroko pojęte podstawy znam (konfiguracja linux/windows, technologie sieciowe, podstawy programowania).

Będę wdzięczny za kilka haseł/technologii o których powinienem poczytać.

W ogłoszeniu nie było żadnych szczegółów, a że jeszcze 2 tygodnie do rozmowy, to mogę się przygotować ( ͡€ ͜ʖ ͡€)

#itsecurity

Dla potomnych: pytali głównie czy znam hasła: SIEM, coś z systemami detekcji zdarzeń (nie pamiętam dokładnie o co chodziło) i przyporządkowanie technologi do określonej warstwy (raczej na logiczne myślenie, niż wiedzę)