Wszystko

Najnowsze

Archiwum

- 2

- 0

- 0

- 17

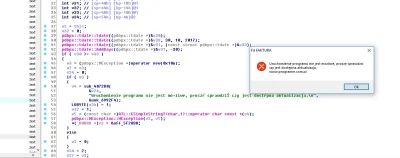

program Faktura (dawniej FIT FAKTURA) 30.10.2017 przestał działać. rozwój programu jest zawieszony, nie dostanie aktualizacji JPK. ale zablokowanie możliwości uruchomienia programu 2 miesiące przed końcem roku jest ciosem poniżej pasa.

Osobiście używam programu tylko do wystawiania faktur, a rejestr vat prowadzi księgowa w swoim programie. Dlatego postanowiłem obejść blokadę. na początek trik ze zmianą daty w systemie -

źródło: comment_Ie1sAB8Oh8Fdv3hT60kVSQ0Xiu5uEJHH.jpg

Pobierz- 6

9

b00tl3g kr3w - Poczuj się jak pirat i odśwież klasyki.

b00tl3g kr3w to symulator piractwa, w którym zadaniem gracza jest testowanie crackowanych ROM-ów z klasycznymi grami i umieszczanie ich na serwerach warezowych. Gra została stworzona z przymróżeniem oka podczas Awful Summer Jam 2017 pod hasłem bootleg. Jej przejście zajmuje kilkanaście minut...

z- 0

- #

- #

- #

- #

- #

- #

20

Cracker ukradł 31 milionów dolarów w walucie Ethereum

Wczoraj (20.07) komuś udało się wykorzystać podatność i ukraść ogromną ilość pieniędzy. Jak to się stało oraz co to znaczy dla ethereum? [Artykuł po angielsku]

z- 7

- #

- #

- #

- #

- 2

W czasach, gdy większość filmów fabularnych ma w scenariuszach dziury wielkości góry lodowej, szansą na odzyskanie zainteresowania widzów ma być spektakularna jakość obrazu. (...) A co z torrentami? Na straży własności intelektualnej stoi mechanizm szyfrowania AACS 2.0 – wspólne dzieło m.in. Intela, Microsoftu, Sony, Disneya i Warner Bros. A może jednak już nie stoi?

http://www.wykop.pl/link/3724901/drm-aacs-2-0-zlamany-po-sieci-krazy-kopia-filmu-z-blu-ray-w-ultrahd/

#internet #

11

DRM AACS 2.0 złamany? Po sieci krąży kopia filmu z Blu-ray w UltraHD

Na prywatnym torrentowym trackerze UltraHDclub pojawiła się piracka kopia filmu Smerfy 2 z 2013 roku (...) Grupa THRONE, która stoi za jej wydaniem, chwali się, że to pierwszy dostępny w sieci dysk UltraHD Blu-ray – i sądząc po rozmiarach torrenta, tj. ponad 53 GB, chyba nie zmyśla.

z- 0

- #

- #

- #

- #

- #

- #

- 21

ciekawe czy moje się tam pojawią :)

Chociaż wczoraj się już pojawiło: http://www.wykop.pl/wpis/23699027/security-hacking-protip-https-github-com-berzerk0-/ ;)

- 4

#excel #programowanie #cracking #hacking

- 3

- 1

- 3

- 12

#sekurak #komputery #informatyka #technologia #cracking #kartygraficzne #nvidia

źródło: comment_ZqkPyNPSQuOD7JrEtjQ9PBiOmtMzK72S.jpg

Pobierz- 10

- 3

- 12

- 4

źródło: comment_z48u3k5brA6qNLQCsylKn6ZhCTDFk2wa.jpg

PobierzBitcoin poszedł w górę, a ja sobie przypomniałem o swoim zapomnianym portfelu na którym mam niecały 1BTC.

Problem w tym, że nie pamiętam hasła.

I teraz pytanie, jak odzyskać dostęp do szyfrowanego portfela z MultiBit 0.5.17.

Hasło

https://github.com/keepkey/multibit/blob/9e0891aacd357e13d1c775bf89f682058c72c180/src/main/java/org/multibit/crypto/KeyCrypterOpenSSL.java

natomiast jeśli (a) nie ma gotowego łamacza do tego schematu i (b) sam nie umiesz programować to pozostanie ci znalezienie kogoś kto to spróbuje złamać np. za 50% w razie sukcesu. To jednak trochę roboty + nie ma gwarancji

- 1

- 0

- 0

1

Uwaga na fałszywy system Besti@ - Społeczeństwo informacyjne

17 marca br. Regionalna Izba Obrachunkowa otrzymałą informację, iż do pewnej grupy jednostek samorządu terytorialnego zostały rozesłane drogą mailową informacje o fałszywej aktualizacji systemu BeSTi@ do wersji 3.02.012.07 [Ciekawe kiedy ogarną gpg] swoją drogą besta jako nazwa? gdzie foliarze

z- 0

- #

- #

- #

- #

- #

- 68

https://www.youtube.com/playlist?list=PLKlp6Q4GD3YwrPIT5QeAYV34tEUIR15Rh

#hacking #cracking #programowanie #inzynieriawsteczna #reverseengenering #hakier #nauka #liganauki #it #komputery #gruparatowaniapoziomu #software #warez #zielonek1000

źródło: comment_ixf2xuiDZzWWTXyx1hPVRyMgFkFpk0p6.jpg

Pobierz- 2

Chcę obejrzeć tutoriale

- cracking i tutki OllyDBG 24.1% (21)

- analiza statyczna i IDA 11.5% (10)

- steganografia 10.3% (9)

- obojętne, wrzucaj ziomal fajne tutki 33.3% (29)

- bujaj się łosiu, nic nie wrzucaj 12.6% (11)

- jestem z neuropy, więc i tak nic z tego nie zajarzę 8.0% (7)

- 0

http://www.wykop.pl/wpis/19915009/w-zwiazku-z-afera-banerowa-i-ku-mojemu-zdziwieniu-/

Ale znajdziesz moc takich materiałów w archiwum moich wrzutek (niestety wyszukiwarka wykopu ssie)

2

Zabezpieczenia DRM Segi Saturn złamane po ponad 20 latach

Hardware'owe zabezpieczenie DRM Segi Saturn zostało w końcu złamane. Taki mały dowód na to, że wystarczy czas i "odrobina" chęci aby przełamać każde zabezpieczenie.

z- 1

- #

- #

- #

- #

- #

- #

- 1

- 1

Generalnie ludzie o to nie dbają, bo "ja mam internet" i na tym wiedza się kończy.

I takie coś w zastosowaniach przemysłowych może jeszcze mieć jakieś wytłumaczenie(nie ruszać czegoś co działa). Natomiast jak to są sieci domowe, to trochę dziwne by było żeby ktoś nadal miał ~13 letnie notebooki z pierwszymi modułami WiFi.