#zagadkihakerskie #security

Co prawda nie jest to news pierwszej świeżości, ale pewnie wielu jeszcze nie słyszało. Jakby ktoś miał ochotę pobawić się w hakowanie nie tylko stron www, ale także normalnych aplikacji na systemy operacyjne (a więc zabawy z eskalacją uprawnień, wyścigi, błędne uprawnienia, buffer overlow, format string, explotiowanie stosu itp.) to zachęcam do zajrzenia na http://exploit-exercises.com/ . Znajdziecie tam kilka maszyn wirtualnych najeżonych błędami wspomnianymi powyżej.

Miłej

Co prawda nie jest to news pierwszej świeżości, ale pewnie wielu jeszcze nie słyszało. Jakby ktoś miał ochotę pobawić się w hakowanie nie tylko stron www, ale także normalnych aplikacji na systemy operacyjne (a więc zabawy z eskalacją uprawnień, wyścigi, błędne uprawnienia, buffer overlow, format string, explotiowanie stosu itp.) to zachęcam do zajrzenia na http://exploit-exercises.com/ . Znajdziecie tam kilka maszyn wirtualnych najeżonych błędami wspomnianymi powyżej.

Miłej

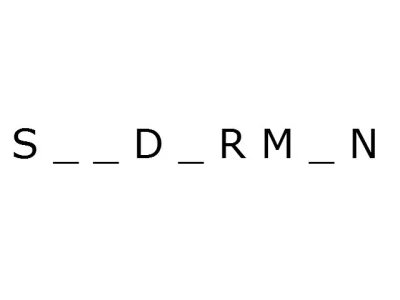

http://xssgame.vulnerable.pl/index.php

#hacking #hackujo #xss #zagadkihakerskie