Wszystko

Najnowsze

Archiwum

7

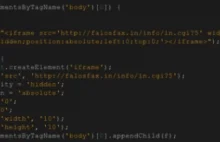

Jak oszuści wykorzystują użytkownikw Facebooka?

Czyli popularne "polub tą stronę aby wygrać darmową koszulkę" czy "10 zdjęć nawalonych dziewczyn !!!". Schemat działania facebokoowych scamów.

z- 2

- #

- #

- #

- #

- #

- #

- #

- #

- #

6

Bezpieczne święta z bezpiecznym hasłem

Poradnik Telekomunikacji Polskiej dotyczący bezpieczeństwa haseł

z- 0

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

6

MySQL.com ponownie zhackowane, na stronie ktoś umieścił złośliwy kod

- 0

- #

- #

- #

- #

- #

- #

- #

- #

265

Ściągałeś niedawno uTorrenta?

Właściciele serwisu uTorent.com poinformowali o włamaniu na ich serwery. Atakujący podmienili oryginalne pliki programu uTorrent.com na złośliwe oprogramowanie.

z- 31

- #

- #

- #

- #

- #

2

Jakimi autami jeżdżą cyberprzestępcy z górnej półki?

Aktualnie jeden z nich jeździ BMW 530Xi (3 litrowy silnik i 272 konie mechaniczne). Poprzednio były to BMW 650 oraz Porsche Cayenne (w wersji turbo).

z- 2

- #

- #

- #

- #

- #

- #

- #

56

Jak dzięki złośliwemu oprogramowaniu uzyskać rozbierane zdjęcia

Pewien 20 latek instalował złośliwe oprogramowanie na komputerach klientek, którym rzekomo pomagał rozwiązać problemy z systemem. To nie wszystko: wymyślił sposób by zwiększyć szanse na zrobienie zdjęć klientek podczas kąpieli pod prysznicem.

z- 8

- #

- #

- #

- #

- #

7

Infografika -malware [ENG]

jak w tytule.

z- 0

- #

- #

- #

- #

- #

- #

- #

- #

15

Złośliwe oprogramowanie wciąż istnieje i rozwija się tak, jak cały internet

Ważna informacja, strony p---o nie są głównym dostarczycielem złośliwego oprogramowania :)

z- 0

- #

- #

- #

- #

- #

6

Uwaga! Popularny odtwarzacz VLC bardzo łatwo pobrać ze spyware'm

A antywirusy go niestety nie wykrywają.

z- 0

- #

- #

- #

- #

- #

- #

- #

- #

- #

7

Uwaga na wirusa na iUrządzenia

Kliknięcie zainfekowanego PDF-a wystarcza do tego, by zarazić urządzenie pracujące pod kontrolą iOS-a szkodnikiem, który oddaje napastnikowi prawa administratora i pozwala wydobyć z urządzenia hasła, SMS-y, e-maile, a nawet podsłuchiwać rozmowy telefoniczne.

z- 1

- #

- #

- #

- #

- #

- #

- #

- #

- #

331

Skype sam instaluje syfne dodatki, bez pytania? A może to atak?

Dosłownie przed chwilą Skype sam zainstalował mi aplikację, "bez pytania" (pojawiło się pole dialogowe skype z pytaniem czy wiem, że można prze zniego grać, zamknąłem je). Aplikacja stworzyła sama skrót na pulpicie a jej odinstalowanie... nie usuwa plików ani wszystkich wpisów w...

z- 69

- #

- #

- #

- #

- #

3

Google Image Search vs. Bing

Bez spojlera

z- 0

- #

- #

- #

- #

- #

- #

- #

- #

230

Poznaj ukraińskie imperium scareware - jeden z większych przekrętów w branży IT

Innovative Marketing oszukało miliony ludzi, a jej szefów poszukuje dziś Interpol. Poznaj kulisy jednego z największych w Europie przekrętów w branży IT.

z- 22

- #

- #

- #

- #

- #

- #

- #

- #

6

Wykopowe malware

czyli o co chodzi?

z- 0

- #

- #

37

Komputerowi najeźdźcy

Infografika prezentująca 25 najpopularniejszych wirusów z ostatniego 25-lecia.

z- 7

- #

- #

- #

- #

- #

5

21 aplikacji na Androida usuniętych z Market

Oto lista aplikacji, które zniknęły z Android Market, ponieważ zostały zakwalifikowane jako malware. Aplikacje miały za zadanie zbierać dane ze smartfona i ściągać dodatkowe, płatne kody.

z- 1

- #

- #

- #

7

Kilkanaście aplikacji w Android Market zainfekowanych oprogramowaniem malware

- 1

- #

- #

- #

- #

- #

- #

- #

8

Stuxnet mógł wywołać drugi Czernobyl? Rosja wzywa NATO do śledztwa

Dmitrij Rogozin, rosyjski ambasador przy NATO, wezwał służby Paktu Północnoatlantyckiego do przeprowadzenia śledztwa w sprawie najsłynniejszego chyba w ostatnich latach robaka – Stuxnetu. Jego...,log,remotelink

z- 1

- #

- #

- #

- #

- #

- #

5

W jaki sposób antywirusy rozpoznają złośliwe programy?

Wielu internautów używa programów antywirusowych, ale tylko nieliczni znają podstawowe zasady ich działania!

z- 0

- #

- #

- #

- #

- #

- #

319

Interesujący efekt uboczny "odłączenia Egiptu od Internetu"...

- 36

- #

- #

- #

- #