Wszystko

Najnowsze

Archiwum

- 1

- 0

- 0

32

Odgadnij 256-bitowy ciąg znaków ukryty w grafice i zgarnij 229 LTC (~28 tys. zł)

W związku z aktywacją nowej funkcji w sieci Litecoin ogłoszono zagadkę polegającą na znalezieniu 256-bitowego klucza prywatnego ukrytego opublikowanej grafice, dzięki któremu można zgarnąć 229 LTC (przy obecnym kursie około 28 tys. zł).

z- 18

- #

- #

- #

- #

- #

- #

na komputerze firmowym

z danymi....

k---a

#it #komputery #pracbaza #m-----------e #w---w #kryptografia

źródło: comment_GTOlKsYxfsSCJ17V7dUZGZxoNkCkeG9v.jpg

PobierzSpróbuj wpisać je w warunkach, w jakich najczęściej wpisywałeś. Np. przy tym biurku co zwykle, w tej samej pozycji, itp.

Jest szansa, że masz to hasło w swojej "pamięci mięśniowej".

- 2

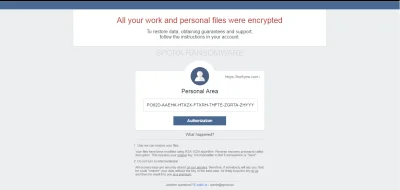

mirki pomóżcie

wyskoczyło mi to kilkanaście dni temu ale mi nie przeszkadzało a nie miałem czasu się tym zająć, jedynie podczas uruchamiania chroma pojawiało się to jako strona startowa.

Dzisiaj

źródło: comment_9V4KZYT6xKNQHBI0QVxRhw6yS1dLSrrj.jpg

Pobierz- 0

- 1

wyskoczyło mi to kilkanaście dni temu ale mi nie przeszkadzało a nie miałem czasu się tym zająć, jedynie podczas uruchamiania chroma pojawiało się to jako strona startowa.

Dzisiaj niemiła niespodzianka - poukrywało "pierwsze" foldery na dyskach i kilka z pulpitu ale nie wszystkie (da się je pokazać wraz z resztą ukrytych w opcjach folderów), po za tym utworzyły się na jednej partycji pliki o nazwach

źródło: comment_fiBOMjimzMwbJJudEr0bkISbqeN6ELJX.jpg

Pobierzwyskoczyło mi to kilkanaście dni temu ale mi nie przeszkadzało a nie miałem czasu się tym zająć, jedynie podczas uruchamiania chroma pojawiało się to jako strona startowa.

@carver: xD

https://blog.malwarebytes.com/threat-analysis/2017/03/spora-ransomware/

Czym był sygnał, który zarejestrowali kosmici?

T3RyenltYWxpxZtteSBkeml3bnkgc3lnbmHFgiB3IG5pZXpuYW55bSBmb3JtYWNpZS4NCkFuYWxpemEgd3pvcmPDs3cgcG9sYXJ5emFjeWpueWNoIHd5a2F6YcWCYSwgxbxlIHBvY2hvZHppIG9uIHoga2llcnVua3UgNSw2LDUuDQpKYWsgd2lhZG9tbywgdyB0eW0ga2llcnVua3Ugem5hamR1amUgc2nEmSB0eWxrbyBqZWRuYSBwbGFuZXRhIC0gWmllbWlhLg0KUm96ZXPFgmFsacWbbXkgdHJhbnNwYXJlbnRuZSBzb25keSB3IGNlbHUgemJhZGFuaWEgcG9jaG9kemVuaWEgc3lnbmHFgnUuDQpXeWdsxIVkYSBuYSB0bywgxbxlIHN5Z25hxYIgcG9jaG9kemnFgiB6IGt0w7NyZWdvxZsgemllbXNraWVnbyBtaWVqc2NhIGt1bHR1IE5hand5xbxzemVnby4NCk5pZXN0ZXR5LCBuaWUgbW/FvGVteSBkb2vFgmFkbmllIHppZGVudHlmaWtvd2HEhyBtaWVqc2NhIHBvY2hvZHplbmlhIHN5Z25hxYJ1LCBwb25pZXdhxbwgdGFraWNoIMWbd2nEhXR5xYQgamVzdCB0dXRhaiBvZCBncm9tYS4NCk5hc3oga3J5cHRvZ3JhZiB6aWRlbnR5Zmlrb3dhxYIgdHJlxZvEhyBzeWduYcWCdSAtIHd5Z2zEhWRhIG5hIHRvLCDFvGUgamVzdCB0byBqYWthxZsgcHJ6ZXBvd2llZG5pYSBwb2dvZG93YS4NCkNvIGplc3QgaW50ZXJlc3VqxIVjZSwgcG9uaWV3YcW8IGt1bHR5xZtjaSBOYWp3ecW8c3plZ28gc8SFIHByemVjaXduaSBwcnplcG93aWVkbmlvbSBzemFtYcWEc2tpbS4NClBvIGTFgnXFvHN6ZWogcHJhY3ksIHVkYcWCbyBzacSZIG5hc3plbXUga3J5cHRvZ3JhZm93aSB6aWRlbnR5Zmlrb3dhxIcga29sZWpueSBmcmFnbWVudCBzeWduYcWCdS4NCkJ5xYIgdG8ga3LDs3RraSBmcmFnbWVudCBwb2xza2llaiBwaWXFm25pIGt1IGN6Y2kgcMOzxYLFvG9ueSBOYWp3ecW8c3plZ28sIGplZG5hayBiZXogc8WCw7N3IC0gc2FtYSBtZWxvZGlhLiBOYSBrb8WEY3UgZnJhZ21lbnR1IHPFgnljaGHEhyBkeml3bmUgZMW6d2nEmWtpIGkgZGFsZWogc8WCeWNoYcSHIHR5bGtvIGdhZGFuaWUgLSBwcnplxYLEhWN6ZW5pZSDFunLDs2TFgmEgc3lnbmHFgnU/DQpEYWxzemUgYW5hbGl6eSBzeWduYcWCdSB3eWthemHFgnkgd3lzb2tpZSBwcmF3ZG9wb2RvYmllxYRzdHdvIGludGVyd2VuY2ppIHcgcHJ6ZWtheiAtIHBvIHpha8WCw7NjZW5pdSB3eXN0xIVwacWCeSB0cmXFm2NpIG8gY2hhcmFrdGVyemUgcG9saXR5Y3pueW0sIGEgbmFzdMSZcG5pZSBwcnplcG93aWVkbmllIHBvZ29kb3dlLiBQb3RlbSBuYXN0xIVwacWCbyBwcnplxYLEhWN6ZW5pZSB6IHBvd3JvdGVtIG5hIHBpZcWbbmkgY3pjesSFY2UgcMOzxYLFvG9uxJkgTmFqd3nFvHN6ZWdvLiBKZWRuYWssIGNvIGNpZWthd2UsIHcgdHltIHByenlwYWRrdSBuaWUgZG9zesWCbyBkbyB6YWvFgsOzY2XFhCBwb2RjemFzIHByemXFgsSFY3phbmlhLCBhIGRvZGF0a293byBwaWXFm8WEIGt1bHRvd2Egem9zdGHFgmEgemFwb3dpZWR6aWFuYSBwcnpleiB0ZW4gc2FtIGfFgm9zLCBrdMOzcnkgd3lnxYJhc3phxYIgcHJ6ZXBvd2llZG5pZS4=

- 7

- 1

To nie jest czasem coś do kompresji danych?

@bmFwaXN6IG1pIG5hIHB3: To jest "coś" do zakodowania danych binarnych jako tekst. Oczywiście tekst też można potraktować binarnie.

11

Jak komputery kwantowe mogą zniszczyć dzisiejszą kryptografię [eng]

![Jak komputery kwantowe mogą zniszczyć dzisiejszą kryptografię [eng]](https://wykop.pl/cdn/c3397993/link_MmRWOGlqYDr5sA8pefb5yOXZkyUSvw1v,w220h142.jpg)

Ograniczenia nakładane przez klasyczny schemat obliczeniowy współczesnych komputerów jest podstawą bezpieczeństwa kryptograficznego dzisiejszych protokołów. W jaki sposób kwantowy schemat obliczeń może zostać wykorzystany do błyskawicznego przełamywania tych zabezpieczeń ?

z- 1

- #

- #

- #

Ciekawi mnie czy ktokolwiek lub jak szybko będzie w stanie go rozpracować.

Oto cztery zaszyfrowane wiadomości:

Pierwsza:

- 0

AAAAAAAAAABBBBBBBBBBCCCCCCCCCCDDDDDDDDDDEEEEEEEEEEFFFFFFFFFFGGGGGGGGGGHHHHHHHHHHIIIIIIIIIIJJJJJJJJJJKKKKKKKKKKLLLLLLLLLLMMMMMMMMMMNNNNNNNNNNOOOOOOOOOOPPPPPPPPPPQQQQQQQQQQRRRRRRRRRRSSSSSSSSSSTTTTTTTTTTUUUUUUUUUUZZZZZZZZZZYYYYYYYYYYXXXXXXXXXXWWWWWWWWWWVVVVVVVVVV

- 0

- 3

#windows #kryptografia #pytaniedoeksperta #informatyka

Chodzi o częstość występowania liter w języku angielskim - ale nie o ETAOIN SHRDLU, a o analogiczne zestawienie z małymi i dużymi literami traktowanymi jako odrębne znaki. Chętnie także z cyframi i innymi znakami.

Niestety pytanie googla wyrzuca od pół godziny szum informacyjny :(

Do szukania używałem "Etaoin" "uppercase" "lowercase" "capitalic" "statistic".

#matematyka #kryptografia

- 0

Komentarz usunięty przez autora

#pytanie #telegram #signal #szyfrowanie #kryptografia #prywatnosc #wolnosc

- 27

- 8

Baczność

źródło: comment_gZiOCg9CM9vheOVdLd5dgQW9DnVXRXpb.jpg

Pobierz- 10

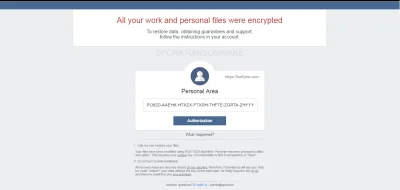

#sekurak #programowanie #windows #informatyka #kryptografia #technologia

źródło: comment_eQz4WXTPH7GQWgBcRzMZP6WcFIe2LKs0.jpg

PobierzBitMessage

No i tam jest chan czy jak by to inaczej grupa malingowa wykopu

No i fajnie, ale ja p------e, jakie te wykopki co im się wsiąkło w tagi #kryptografia #bitcoin #teoriespiskowe #4konserwy #neuropa

- 44

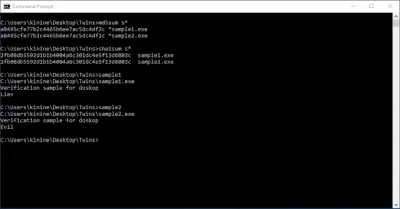

#humorinformatykow #sekurak #kryptografia #heheszki #komputery

źródło: comment_nepXhBCg4SZaWpsqiD2aF2SwVu1z3ICM.jpg

Pobierz

źródło: comment_3V1qvcfGfgHhQ9fX1xJsJYJ08UPzTsTu.jpg

Pobierz7

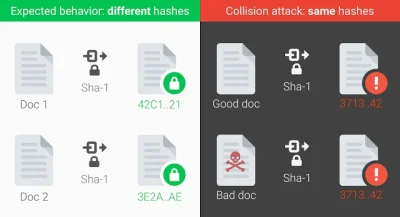

Google udowadnia kolizyjność funkcji skrótu SHA-1

Wystarczyło "jedynie" 9,223,372,036,854,775,808 obliczeń i powstały dwa pliki, których suma kontrolna jest identyczna.

z- 3

- #

- #

- #

- #

- #

- 18

https://sekurak.pl/google-pokazuje-kolizje-na-sha-1-wielki-zderzacz-sha-1-wykonal-9-trylionow-obliczen/

#sekurak #technologia #programowanie #bezpieczenstwo #komputery #kryptografia

źródło: comment_SYqylXWKz72HFEEqlzeI8ruT0z3DBSHp.jpg

Pobierz0

@sekurak brzmi mądrze, nic nie rozumiem ( ͡° ʖ̯ ͡°)

@vladek: No tak na prosty język, google odkryło po 9 tryliardach obliczeń że w algorytmie SHA-1 znajduje się kolizja. To jest algorytm do tworzenia skrótu z jakichś danych i w teorii każde dane wygenerują inny skrót (nawet najmniejsza zmiana). Odkrycie google skutkuje tym że algorytm staje się nie przydatny bo więcej niż jedna grupa

368

SHAttered - złamano algorytm SHA1

Algorytm SHA1 złamany. Zaprezentowany kolizję na przykładzie plików PDF.

z- 74

- #

- #

- #

- #

6

Announcing the first SHA1 collision

Pierwsza kolizja SHA1. Kolejna funkcja hashująca tango down.

z- 0

- #

- #

- #

- #

- #