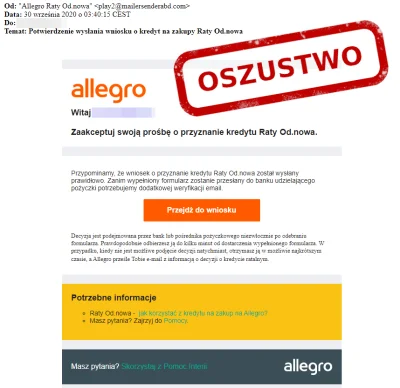

Uważajcie, plusujcie i pamiętajcie o zgłaszaniu tego typu paneli pod adresem https://incydent.cert.pl lub po po prostu wołając nas na

Wszystko

Najnowsze

Archiwum

- 23

Uważajcie, plusujcie i pamiętajcie o zgłaszaniu tego typu paneli pod adresem https://incydent.cert.pl lub po po prostu wołając nas na

źródło: comment_1601887183vFZOJWJp0YfVJeLmRbhRfH.jpg

Pobierz- 0

- 59

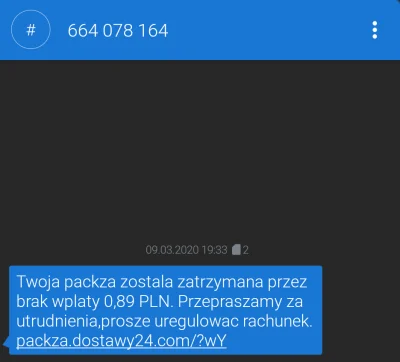

Uważajcie, plusujcie i pamiętajcie o zgłaszaniu tego typu paneli pod adresem https://incydent.cert.pl lub po po prostu wołając nas na Wykopie.

#scam #oszukujo

źródło: comment_1601454708H7fqEfX0zKNV4A2oJoGSUp.jpg

Pobierz- 16

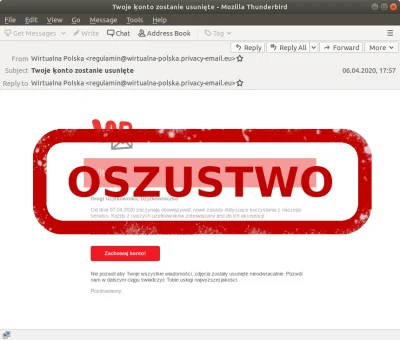

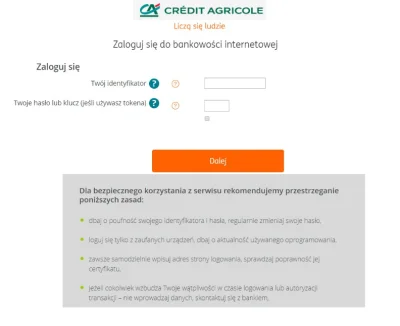

Uważajcie, plusujcie i pamiętajcie o zgłaszaniu

źródło: comment_1601385700eJDIVt2lIKzsh8nDEg1JoU.jpg

Pobierz- 60

Uważajcie, plusujcie i pamiętajcie o

źródło: comment_1600935397wc4ZxZojzbQCq12RFppYnH.jpg

Pobierz12

Ktoś podszywa się pod Interię. CERT Polska ostrzega przed atakiem.

Wizerunek portalu Interia został wykorzystany przez oszustów, którzy sugerują swoim ofiarom konieczność zaakceptowania nowego regulaminu. CERT Polska ostrzega…

z- 5

- #

- #

- #

- #

- #

- #

1

Straszą, że opublikują twoje intymne filmy.

CERT Polska ostrzega przed kampanią e-maili od oszustów, którzy sugerują, że weszli w posiadanie intymnych filmów ofiary. Chodzi o znany schemat, w którym nadawca chce zdobyć pieniądze w zamian za odstąpienie od wysłania rzekomych materiałów do znajomych odbiorcy e-maila.

z- 2

- #

- #

- #

- #

- #

- #

2

Uwaga na nowy regulamin na Facebooku. To podstęp, możesz zainfekować...

W sieci zauważono nową kampanię fałszywych wiadomości e-mail, o której ostrzega CERT Polska. W tym przypadku przestępcy wykorzystują wizerunek Facebooka.

z- 0

- #

- #

- #

- #

- #

- #

- 7

źródło: comment_1586244306jEjscmIsOZUkBJREw30ZqB.jpg

Pobierz- 6

Obydwie rodziny malware'u są bankerami i ich głównym zadaniem jest kradzież środków z kont bankowych oraz pozyskiwanie danych (historia przeglądarki, keylogger i inne). Obecnie Danabot

źródło: comment_1585902287V5m2ItPyl3hXFbabnvPIG3.jpg

Pobierz- 7

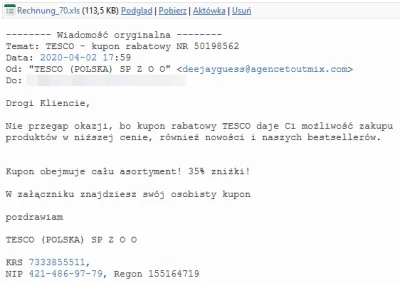

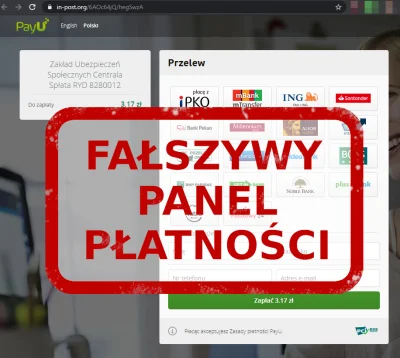

Poniżej pełna treść wiadomości:

Doplata z tarczy antykryzysowej w kwocie 2000

PLN nie jest mozliwa z powodu zadluzenia w ZUS. Splac 3.71 PLN i otrzymaj dodatek. https://in-post[.]org/zus

źródło: comment_1585151488cwejZc6GQ3Okgw4UtqKjIn.jpg

Pobierz- 1

Ciekawostka nadawca nazwał sie tak: O1002159 - O pewnie w celu zmylenia

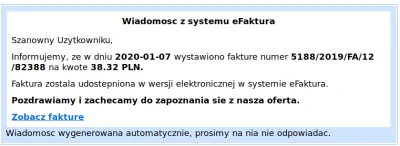

u mnie treść sms brzmiała następująco: ,,Prosimy zapłacić fakture

- 0

Jeśli szukasz

źródło: comment_1583778947YjPdxawkAnaUD5Inod1nle.jpg

Pobierz- 10

Z racji

źródło: comment_ho5DkPIxjJPnXTlSCWL8aHvoyoJJIIxc.jpg

Pobierz- 1

mój znajomy dostał maila od @certpl:

"Zespół CERT Polska przekazuje informacje o urządzeniach z Państwa sieci zainfekowanych złośliwym oprogramowaniem

atakującym urządzenia IoT (ang. Internet of Things). Poniżej lista IP urządzeń, które

źródło: comment_gRC29JqvBZymEn8W2PtbT1UhOTMgXjBg.jpg

Pobierz- 2

przecież jest napisane ze chodzi o urzadzenia IoT, o czym swiadczy ze zostal uzyty botnet mirai i co Ty potiwerdziles piszac ze to IP routera.

Ma zaktualizowany firmware na routerze? Zmieione ustawienia fabryczne, hasło, itd?

- 1

- 5

#polska #cert #oszukujo #

źródło: comment_aEmUKJ74NZAvdVZLdOsWGROVogFhQZJF.jpg

Pobierz- 8

Plusujcie i pamiętajcie o zgłaszaniu incydentów po adresem https://incydent.cert.pl ( ͡~ ͜ʖ ͡°)

#polska #cert #oszukujo #malware #komputery #informatyka #cybersecurity

źródło: comment_JPbgpkuKGGKBaGzk2OeG65yK9xkjMbII.jpg

Pobierz- 1

https://www.sans.org/sites/default/files/2019-12/201912-OUCH-December-Polish.pdf

#polska #cert #ouch #oszukujo #scam #komputery #informatyka #cybersecurity #bezpieczenstwo

- 5

Analizowane przez nas próbki wskazują na to, że atakujący może

Uważajcie, plusujcie i pamiętajcie o zgłaszaniu tego typu wiadomości pod adresem https://incydent.cert.pl lub po po prostu wołając nas na Wykopie.

#scam #oszukujo #polska #komputery #cert #cyberbezpieczenstwo

źródło: comment_1601909180cPfK3k4b9xgl93ZG9Lpaax.jpg

Pobierz