Aktywne Wpisy

#programista15k #programista25k #pracait #zarobki #it

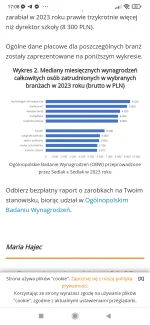

Panowie programiści, nie jestem z branży, ale jest mi ktoś w stanie wytłumaczyć dlaczego na wykopie każdy jest programista 25k na fakturze, a raport z wynagodzenia.pl pokazuje to

https://wynagrodzenia.pl/artykul/podsumowanie-ogolnopolskiego-badania-wynagrodzen-obw-w-2023-roku

Panowie programiści, nie jestem z branży, ale jest mi ktoś w stanie wytłumaczyć dlaczego na wykopie każdy jest programista 25k na fakturze, a raport z wynagodzenia.pl pokazuje to

https://wynagrodzenia.pl/artykul/podsumowanie-ogolnopolskiego-badania-wynagrodzen-obw-w-2023-roku

źródło: Screenshot_2024-04-16-17-08-41-050_com.android.chrome

Pobierz

Lekarz_7k +42

Lekarz internista nie jest do niczego potrzebny w dzisiejszych czasach. Czuje się jak kompletny idiota gdy mówie pacjentowi to co on może wygooglowac w 10 sekund i wiem, że to wygooglował. Jeszcze gorzej się czuje, gdy musze mu wypisać recepte na lek, który on sam wie że musi brać bo również wyczytał to w googlu i bardzo często poprawnie wytypował dla siebie lek. Wszystko jest w internecie. Pacjenci mnie nie szanują, i

źródło: IMG_8777

Pobierz

1) Dedyk i docker, czy dedyk podzielony na VPSy i docker na VPSach?

2) Docker swarm, kubernetes czy mesos? (a może coś innego?)

#docker #devops

1. z tego co pamietam to tylko na VPS z wirtualizacja KVM docker dziala

2. kubernetes

2. Kubernetes

@Lipathor: OpenVZ 6 ze starym kernelem jest niekompatybilny z docker. Docker jest wspierany na OpenVZ 7 (na kernelu 3.x)

https://en.wikipedia.org/wiki/Operating-system-level_virtualization

A kto tak mowil? Napisalem o KVM i OpenVZ czyli najpopularniejszych.

Kontenery natomiast (w szczególności linuksowe) bazują na izolacji zasobów poprzez kernelowe namespace'y. Najstarsza forma konteneryzacji (czy raczej izolacji) w Linuksach to przecież chroot. Z namespace'ami poszło nam sporo poczekać i tak na prawdę izolację kontenerową tworzy para namespace'ów oraz cgroupsów (namespace'y do izolacji czy mappingu użytkowników, części filesystemu, hostname

@Maciek-z-Krakowa: fajnie to wyjaśniłeś, właśnie o to mi chodziło. Pytanie odnośnie bezpieczeństwa, chodzi o dostawanie się z jednego kontenera do drugiego czy inne aspekty? Bo myślę nad rozwiązaniem na

Z głowy jednak tak na szybko:

1. nie uruchamiaj kontenerów w trybie privileged (zawsze jako jakiś konkretny user)

2. najlepiej uruchamiaj kontenery w trybie RO, RW tylko na wybranych, podpiętych volumenach

3. dropuj wszelkie capabilities i zezwalaj na te faktycznie potrzebne

4. usuń suida z obrazów (jeśli posiadasz takowe binarki w obrazach): https://blog.tutum.co/2015/02/03/hardening-containers-disable-suid-programs/

5. najlepiej poustawiaj jakiś management zasobami na cgroupsach

Mieszanie w to zestawienie Mesos nie ma sensu. Mesos jest resource managerem i zupełnie inaczej wygląda na nim zarządzanie zasobami.

Niemniej ciekawym pomysłem jest k8s zarządzany przez mesos (np. projekt d2iq)