W typ przypadku na

Wszystko

Najnowsze

Archiwum

6

Tajemnica Enigmy

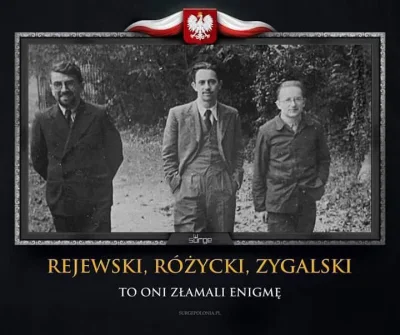

Marian Rejewski, Jerzy Różycki i Henryk Zygalski – naukowcy z biura szyfrów Sztabu Głównego – dokonują dekryptażu niemieckiej maszyny szyfrującej „Enigma”. Tymczasem pracą polskich kryptologów coraz bardziej interesują się zagraniczne służby wywiadowcze...

z- 0

- #

- #

- #

- #

- #

11

Cicada 3301: Historia zagadek, które przyciągnęły uwagę Internetu i kryptologów

Historia łamigłówek opublikowanych w Internecie w 2012 r., które próbowało rozwiązać dziesiątki tysięcy ludzi - w tym najlepsi kryptolodzy na świecie. Kim jest tajemnicza organizacja Cicada 3301, która je opublikowała i jakie są jej cele?

z- 0

- #

- #

- #

- #

- #

- #

4

Nowa książka o Enigmie

Nowa książka Dermota Turinga docenia polski wkład w złamanie Enigmy. W wywiadzie dla Polskiego Radia autor powiedział, że Polacy wyprzedzali o 6 czy 7 lat Brytyjczyków, jeśli chodzi o złamanie Enigmy.

z- 0

- #

- #

- #

- #

- #

- 12

W typ przypadku na

Zamykam wątek ( ͡º ͜ʖ͡º)

Protokół jest używany do ustanowienia klucza sesji. Do potwierdzenia tożsamości wystarczy wykorzystać protokół wiedzy zerowej. Z protokołem wiedzy można skojarzyć algorytm klucza publicznego (np. znajomość faktoryzacji - RSA, znajomość logarytmu - ElGamal) co całkowicie chroni przed men-in-the-middle. Czasami nie chcemy zaczynać protokołu DH jeśli nie mamy pewności do tożsamości.

Po co DH skoro używamy kryptografii klucza publicznego? Mamy pewność, że klucz sesji będzie losowy. Tj. nawet jeśli generator

13

Londyn: otwarto wystawę poświęconą polsko-brytyjskim kryptologom

Ekspozycja poświęcona jest pracy trzech Polaków - Mariana Rejewskiego, Jerzego Różyckiego i Henryka Zygalskiego - oraz rozwinięciu ich wysiłków przez brytyjskiego matematyka Alana Turinga i jego zespół pracujący w Bletchley Park.

z- 1

- #

- #

- #

- #

- #

- 11

Algorytm może być stosowany do szyfrowania, oraz do podpisów cyfrowych, a jego bezpieczeństwo opiera się na trudności faktoryzacji dużych liczb złożonych.

Czym jest faktoryzacja?

Faktoryzacja liczby x polega na znalezieniu takich liczb które pomnożone przez siebie dadzą nam liczbę x. Przykład: Mamy liczbę 12 którą możemy rozłożyć na 2*3 warto dodać że faktoryzacja trywialna nie będzie nas interesować czyli 12*1 albo 2*3*1 itp.

Powróćmy

- 1

5

SAGE Math, potęga matematyki zamknięta w przeglądarce

Ostatni artykuł wprowadzający was do nowoczesnego języka programowania jakim jest Julia okazał się sukcesem. Tym razem postaramy się wam przybliżyć inne matematyczne narzędzie używane do kryptologi…

z- 0

- #

- #

- #

- #

- #

- #

- 486

Bądż wybitnym matematykiem

Dostań stypendium naukowe na King’s College w Cambridge

Obroń pracę doktorską

Napisz pracę która jest jedną z najważniejszych w matematyce

Wybucha wojna

Zacznij pracę w jednostce wojskowej

- 471

- 213

580

Kupił „starą maszynę do pisania” za ~400 zł – okazała się ona niemiecką Enigmą

Sprzedał ją za 45 tys. euro.

z- 41

- #

- #

- #

- #

- #

- #

Gif wyświetlający swój własny hash MD5.

Whoah.

#programowanie #z--------------a #kryptologia trochę

- 1

- 0

8

Kryptologia XX wieku — Enigma — pierwszy sukces

Rok 1932 był w pewnym sensie „ciszą przed burzą”. Republika Weimarska po cichu rozbudowywała arsenał wojskowy. W parlamencie dosyć dużą reprezentację posiadała Narodowo-Socjalistyczna Niemiecka Partia Robotników. Co prawda, w wyborach prezydenckich, zorganizowanych na początku 1932 roku...

z- 0

- #

- #

- #

- #

Chciałbym napisać program w C, który liczy funkcje skrótu pliku na komputerze. Wiem, że są biblioteki open ssl ale chciałbym to zrobić w ten sposób by ten program działał na każdym komputerze bez instalacji dodatkowych bibliotek. Co poradzicie, albo w jakiej książce to znajdę?

Uprzedzajac pytanie szukałem w google i na stackoverflow. Jak ktoś umie lepiej szukać to niech poratuje linkiem, z góry dziękuję za pomoc.

#programowanie #

- 1

- 5

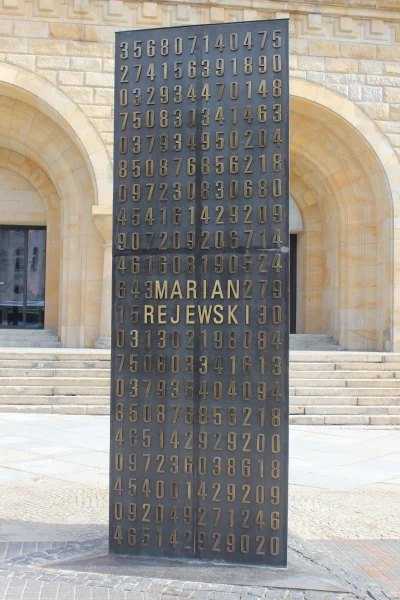

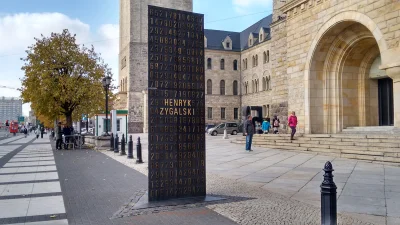

#poznan #kryptologia

źródło: comment_NM1GwVo4uM11iQi2a3cUgycTYkQvPLto.jpg

Pobierz"In this strange game of complexity you are a brave and happy gambler when numericall data evolves and becomes as clear as clear text"

- 0

4

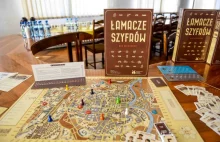

„Łamacze Szyfrów”, czyli gra o Enigmie

Na rynku planszówek pojawiła się gra zupełnie inna niż wszystkie. „Łamacz Szyfrów” nawiązuje do złamania niemieckiego kodu Enigma przez poznańskich kryptologów.

z- 0

- #

- #

- #

Jaka jest najskuteczniejsza metoda szyfrowania wiadomości tekstowych w wersji tradycyjnej (ołówek i papier), bez stosowania haseł jednorazowych?

- 1

#kryptologia

Dzień Kryptologii. Święto obchodzone 25 stycznia, ustanowione w 2007 przez Wydział Matematyki i Informatyki Uniwersytetu im. Adama Mickiewicza w Poznaniu.

Ustanowienie święta odbyło się w 75. rocznicę złamania szyfru niemieckiej maszyny kodujące Enigma, używanej komercyjnie w latach dwudziestych XX wieku. Czynu tego dokonali polscy matematycy i kryptolodzy, absolwenci Wydziału Matematyczno-Przyrodniczego UAM: Marian Rejewski, Jerzy Różycki oraz Henryk Zygalski, pracujący wówczas w Biurze Szyfrów Sztabu Głównego Wojska

6

Umysł przeciwko materii. Jak kryptolodzy zmieniali losy świata.

Wykład dr. Marka Grajka.

z- 0

- #

- #

- #

- #

- 1

- 17

#poznan #kryptologia #ciekawostki #onedaytripper

źródło: comment_Uwlk6bf9e2ritXBTS1NH2ybdBcXLvfDr.jpg

Pobierz

#historia #ciekawostkihistoryczne #kryptologia #mikroreklama

źródło: comment_xjRDIlqvvJHz1TqOdRGAqLuVQBhvtM5a.jpg

Pobierz