Wszystko

Najnowsze

Archiwum

442

CPU Ghost Busting - techniczna analiza ataków Spectre i Meltdown [PL]

![CPU Ghost Busting - techniczna analiza ataków Spectre i Meltdown [PL]](https://wykop.pl/cdn/c3397993/link_2Fozw1v6GaQRzO5zffByhbdMwAtigQVH,w220h142.jpg)

Zapis wideo barcampu CPU GHOST BUSTING, który odbył się 31 stycznia 2018 w Krakowie. Konkretna dawka wiedzy. Z materiału dowiesz się jak działają nowoczesne procesory i jak to się stało, że niektóre z ich usprawnień mogą być sprytnie wykorzystane do pozyskania poufnych danych.

z- 23

- #

- #

- #

- #

- #

- #

konto usunięte via iOS

- 0

@majsterV2: Z tego co wiem to nie dostanie bo jest niewspierany.

- 1

I kolejny Barcamp za nami.

https://www.youtube.com/watch?v=4dGcEQlJ_1o

Jeden z komentarzy (mniej więcej tak):

- kolejny wykład dokładnie tak jak się spodziewałem, analiza na bardzo "niskim poziomie"...

No i nie wiesz co myśleć xD

https://www.youtube.com/watch?v=4dGcEQlJ_1o

Jeden z komentarzy (mniej więcej tak):

- kolejny wykład dokładnie tak jak się spodziewałem, analiza na bardzo "niskim poziomie"...

No i nie wiesz co myśleć xD

- 30

Czy też macie wrażenie że ktoś na siłę instaluje backdoory w #hardware i #software?

Ostatnio okazało się że przeciętny #pcmasterrace (głównie #intel) ma 3-4 poważne luki w oprogramowaniu nie licząc tylnych furtek w systemie #windows.

Teraz wyobraźcie sobie cały botnet który jeszcze przez tylne furtki w tanich routerach sieje falę zniszczenia w czasach gdy całe nasze życie jest od

Ostatnio okazało się że przeciętny #pcmasterrace (głównie #intel) ma 3-4 poważne luki w oprogramowaniu nie licząc tylnych furtek w systemie #windows.

Teraz wyobraźcie sobie cały botnet który jeszcze przez tylne furtki w tanich routerach sieje falę zniszczenia w czasach gdy całe nasze życie jest od

@majsterV2: Dobry wpis. Problem istnieje, jest poważny i totalnie bagatelizowany. To jest jak z backupami, dopiero poważny fail przyniesie nauczkę.

- 4

@majsterV2: O ile tylne "furtki" raczej nie są powszechne - to bardzo możliwe, że w algorytmach i systemach np. generatorów liczb losowych mogą być specjalnie preparowane wytrychy których nie da się w prosty sposób wykryć a pozwalają na "łamanie" kluczy szyfrujących. To, że Intel strzelił sobie z obrzyna prosto w kolano zahaczając przy okazji o głowę to już inna para kaloszy. Luki które wykryto w procesorach Intela to wynik tego,

- 7

Several people including Linus requested to change the KAISER name.

We came up with a list of technically correct acronyms:

"User Address Space Separation, prefix uass"

"Forcefully Unmap Complete Kernel With Interrupt Trampolines, prefix

We came up with a list of technically correct acronyms:

"User Address Space Separation, prefix uass"

"Forcefully Unmap Complete Kernel With Interrupt Trampolines, prefix

- 4

Treść przeznaczona dla osób powyżej 18 roku życia...

Treść przeznaczona dla osób powyżej 18 roku życia...

Treść przeznaczona dla osób powyżej 18 roku życia...

Ten uczuć gdy Twoje #raspberrypi za 40zł jest bezpieczniejsze niż #mainframe za miliard dolarów ( ͡° ͜ʖ ͡°)

#hacking #humorinformatykow #pdk #spectre #meltdown

#hacking #humorinformatykow #pdk #spectre #meltdown

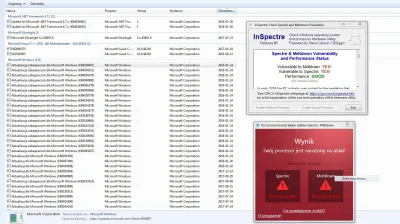

Mirki i Mirabelki komputerowe poratujcie radą odnośnie bezpieczeństwa ws. #meltdown i #spectre

Na starej jednostce mam Windows 7 HP 32 bit, na pokładzie C2D E7400 2,8 GHz.

Zainstalowałem wszystkie aktualizacje z Windows Update (oprócz Defendera i Narzędzia), dorzuciłem do tego aktualizację WSUSem, który zainstalował aktualizacje bezpieczeństwa pominięte o dziwo przez Update. Dlaczego oficjalny updejter ich nie widział? Interesujące, a niby takie ważne...

Dalej zrobiłem test bezpieczeństwa dwoma niezależnymi programami (InSpectre oraz

Na starej jednostce mam Windows 7 HP 32 bit, na pokładzie C2D E7400 2,8 GHz.

Zainstalowałem wszystkie aktualizacje z Windows Update (oprócz Defendera i Narzędzia), dorzuciłem do tego aktualizację WSUSem, który zainstalował aktualizacje bezpieczeństwa pominięte o dziwo przez Update. Dlaczego oficjalny updejter ich nie widział? Interesujące, a niby takie ważne...

Dalej zrobiłem test bezpieczeństwa dwoma niezależnymi programami (InSpectre oraz

źródło: comment_ZDnfeDrFvT9urF7broYVJ4YAEZbQzOTf.jpg

PobierzCzy systemy #bsd otrzymały już łatki na atak #spectre i #meltdown?

#bezpieczenstwo #hacking #pytaniedoeksperta

#bezpieczenstwo #hacking #pytaniedoeksperta

- 1

@majsterV2: No spoko. Tylko co ty na tym włączysz poza systemem i jego podstawowymi składnikami? No ewentualnie jako router może działać bezbłędnie. ( ͡° ͜ʖ ͡°)

- 1

@majsterV2: Nikt Ci nie da pensji za administrację blenderem. Nikomu też tego nie sprzedasz chyba, że jednorazowo bez dalszego serwisu/utrzymania. W moim przypadku to wszystko wygląda pięknie na papierze, a jeszcze niedawno miałem wybór między intelem i... tyle. AMD nawet się nie łapał, bo sam freebsd mocno go olewał.

Jak ktoś pisze wymagające aplikacje to pisze ją na x86. serwery poczty, programy do obsługi firm, mssql to wszystko jest tylko

Jak ktoś pisze wymagające aplikacje to pisze ją na x86. serwery poczty, programy do obsługi firm, mssql to wszystko jest tylko

- 2

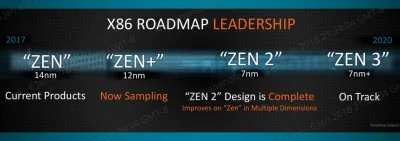

@Adaslaw: Zen nie jest podatny na Meltdown, a Spectre to cała klasa problemów, których nie da się załatać.

@Adaslaw: Zen+ na pewno nie bo te procesory są już w produkcji. Zeny nie są podatne na Meltdown jak wyżej kolega mówił a Spectre ma być łatane poprawkami software i zmienionym mikrokodem do biosów.

13

Ostatnie łatki bezpieczeństwa obniżają stabilność CPU Intela

To nie koniec problemów z lukami Meltdown oraz Spectre. Okazuje się, że naprawiające je łatki mogą powodować problemy ze stabilnością części procesorów Intela.

z- 2

- #

- #

- #

- #

No Mirki, po instalacji łatki przeciwko #spectre czy tam #meltdown mój stary (i jedyny) lapek z Core 2 Duo T6600 zaczął się przegrzewać (tzn. zabezpieczenie termiczne procka zaczęło ubijać kompa)... przy włączonej jedynie przeglądarce z Facebookiem, Messengerem, albo Youtubem. Do tego niesamowicie spadła szybkość wypakowywania zipów.

Nie mam kasy na żaden nowy sprzęt. ( ͡° ʖ̯ ͡°) Jakimś cudem przynajmniej w Heroski 3 idzie

Nie mam kasy na żaden nowy sprzęt. ( ͡° ʖ̯ ͡°) Jakimś cudem przynajmniej w Heroski 3 idzie

@Vecarius miesiąc temu puściłem tronscripta który pomógł i to bardzo. Nie chcę mi się i nie mam czasu stawiac systemu na nowo

- 0

Panowie, nie ma sensu instalować tych latek bo dla przeciętnego zjadacza internetu wystarczy tylko zaktualizować przeglądarkę. Więcej takich info będzie tu

- 5

Zapraszam na ściśle techniczny wykład osoby z branży, które chcą dowiedzieć się jak działają nowoczesne procesory, jakich technik używają (Speculative Execution, Branch Prediction) aby zwiększyć wydajność i jak to się stało, że niektóre z tych usprawnień mogą być sprytnie wykorzystane do pozyskania poufnych danych. Omówimy przykład złośliwego kodu wykorzystującego te luki i skutki jego działania. Pokażemy mechanizmy obrony i wyjaśnimy jakie z kolei mogą przynosić ograniczenia.

#spectre #meltdown

#spectre #meltdown

4

Intel wypuszcza wyniki benchmarków z łatkami dziur Meltdown i Spectre.

Spadki odczuwalne. Od 6% w najlepszym wypadku, do 21% w najgorszym (6700K), a może być jeszcze gorzej w niezależnych testach, i starszych generacjach CPU. No dzięki Intel za dobrą robotę. [ENG]

z- 0

- #

- #

- #

- #

- #

- #

@To_ja_moze_pozamiatam zależy od antywirusa, zaktualizuj go

- 0

@Jurigag: Avast zaktualizowany, wpis w rejestrze jest. Łatki dalej nie ma....

#intel #komputery #pytaniedoeksperta

Kiedy można się spodziewać pierwszych procesorów wolnych od #meltdown & #spectre na poziomie architektury?

Ponoć intel już załatał to pierwsze łatą do microcode a to drugie google określiło jako nienaprawialne.

Kiedy można się spodziewać pierwszych procesorów wolnych od #meltdown & #spectre na poziomie architektury?

Ponoć intel już załatał to pierwsze łatą do microcode a to drugie google określiło jako nienaprawialne.

- 4

#intel #meltdown #specte #linux

Wgralem najnowszy kernel z kernel org :) i specte nie łata całego, no musze poczytac o IBRS

https://asciinema.org/a/piO7H1JiPejK7SIejtOT4ouKl

sprawdzacz

https://github.com/speed47/spectre-meltdown-checker.git

Wgralem najnowszy kernel z kernel org :) i specte nie łata całego, no musze poczytac o IBRS

https://asciinema.org/a/piO7H1JiPejK7SIejtOT4ouKl

sprawdzacz

https://github.com/speed47/spectre-meltdown-checker.git

Pozwoliłem sobie zrobić wykop.

https://www.wykop.pl/link/4152307/cpu-ghost-busting-techniczna-analiza-atakow-spectre-i-meltdown-pl/

Link bezpośredni.

https://www.youtube.com/watch?v=FBy2gZD3OUw

Treść została ukryta...