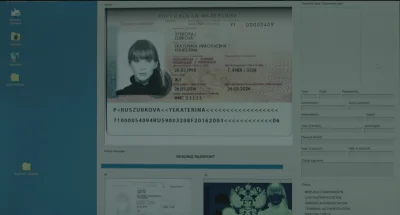

2. W jednej scenie jest pokazany paszport bohaterki

3. Zrób screena rzeczonego paszportu

4. Złóż wniosek o pożyczkę

4 3/4. Zrób sobie herbatkę

5. ????

Wszystko

Najnowsze

Archiwum

7

Uwaga na spam udający wiadomości banku millennium...

z

źródło: comment_WeBD8OcJd6byTfU6SN0bL9DXrGR5ZQjt.jpg

Pobierz2

W ostatni piątek otrzymaliśmy SMS-a z firmy ESET, z informacją że analitycy tej firmy natrafili na ataki wymierzone w użytkowników e-bankowości pięciu dużych polskich banków. Potraktowaliśmy to bez szczególnej ekscytacji – ot kolejne malware, które roznosi się przez załączniki e-maili i atakuje...

z

1

Niemieckie Federalne Biuro Bezpieczeństwa Informatycznego (BSI) oficjalnie wezwało producentów popularnych procesorów do rozwiązania wykrytych w nich ostatnio problemów z bezpieczeństwem. Zdaniem urzędników, stanowią one realne zagrożenie dla użytkowników i powinny zostać jak najszybciej usunięte.

z486

Co najmniej pół miliona urządzeń firm takich jak Linksys, Netgear, TP-Link, Mikrotik i QNAP zostało zainfekowane zaawansowanym złośliwym oprogramowaniem, które potrafi m. in. podsłuchiwać ruch użytkownika.

z

źródło: comment_tTPxeukkOGMq8wIEQ9Ei5Uk1QT6rhbkV.jpg

Pobierz2

A processor is not a trusted black box for running code; on the contrary, modern x86 chips are packed full of secret instructions and hardware bugs. In this talk, we'll demonstrate how page fault analysis and some creative processor fuzzing can be used to exhaustively search the x86...

z1

A processor is not a trusted black box for running code; on the contrary, modern x86 chips are packed full of secret instructions and hardware bugs. In this talk, we'll demonstrate how page fault analysis and some creative processor fuzzing can be used to exhaustively search the x86...

z1

A processor is not a trusted black box for running code; on the contrary, modern x86 chips are packed full of secret instructions and hardware bugs. In this talk, we'll demonstrate how page fault analysis and some creative processor fuzzing can be used to exhaustively search the x86...

z1

A processor is not a trusted black box for running code; on the contrary, modern x86 chips are packed full of secret instructions and hardware bugs. In this talk, we'll demonstrate how page fault analysis and some creative processor fuzzing can be used to exhaustively search the x86...

zRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

1) Proste zapytanie do #google, wyciągające dziesiątki haseł z publicznych tablic Trello

źródło: comment_HAW4PNRttyxvyUvk4LKWYoDqophX8lee.jpg

Pobierzźródło: comment_5IXPLEB4EZVAsw0MK4frOJAn5wl6L9th.jpg

Pobierz@imlmpe: Nie no genialne. Nic tylko czekać na przejęcie bądź zainfekowanie wtyczki czymś złośliwym, bądź Janusza programisty-właściela, który je zapisze dla siebie.

Naprawdę promowanie wpisywania prywatnych haseł gdziekolwiek (czy to wtyczka, czy strona "sprawdzająca" rzeczy) jest tak karygodnym praktyką proszenia się o kłopoty ze strony ewentualnego phishingu że powinna być tępiona, a nie rozpowszechniana.