Wszystko

Najnowsze

Archiwum

- 0

@rasperrbery2314: nie,

Czy yubikey ma jakies znaczace przewagi nad zwykla dwuetapowa weryfikacja z kodem sms jesli chodzi o zabezpieczenie konta gmail?

#bezpieczenstwo #yubico #yubikey

#bezpieczenstwo #yubico #yubikey

@MagicznyJakub: Głównie dwa: 1. Nie da się ukrasc przez internet. 2. Sam rozpoznaje fałszywe strony i na nich nie działa.

@ZaufanaTrzeciaStrona:

Jeżeli chodzi o pkt 2. to jest bardzo duży skrót myślowy. Yubikey implementuje/wspiera dwa najpopularniejsze protokoły do dwuetapowej weryfikacji ( tak, wiem to też uproszczenie, bo zależy od wersji i też implementuje wiele innych przydatnych do zachowania poufności funkcjonalności). Niestety niewiele stron pozwala na korzystanie z u2f, które faktycznie "wykrywa" niepoprawną domenę. W przypadku 2fa (opartego na otp), moim zdaniem, token można wykraść tak samo jak w przypadku kodów sms/zdrapek

Jeżeli chodzi o pkt 2. to jest bardzo duży skrót myślowy. Yubikey implementuje/wspiera dwa najpopularniejsze protokoły do dwuetapowej weryfikacji ( tak, wiem to też uproszczenie, bo zależy od wersji i też implementuje wiele innych przydatnych do zachowania poufności funkcjonalności). Niestety niewiele stron pozwala na korzystanie z u2f, które faktycznie "wykrywa" niepoprawną domenę. W przypadku 2fa (opartego na otp), moim zdaniem, token można wykraść tak samo jak w przypadku kodów sms/zdrapek

#yubikey #yubico

Jeśli ktoś czekał, to w tym roku się nie doczeka. YUBICO nie planuje niczego ciekawego z okazji #blackfriday w tym roku.

Będzie - €20 przy zamówieniach powyżej €100 oraz rabat €10 na niebieski kluczyk nfc przy zakupie innego.

https://www.yubico.com/pl/store/black-friday/

Jeśli ktoś czekał, to w tym roku się nie doczeka. YUBICO nie planuje niczego ciekawego z okazji #blackfriday w tym roku.

Będzie - €20 przy zamówieniach powyżej €100 oraz rabat €10 na niebieski kluczyk nfc przy zakupie innego.

https://www.yubico.com/pl/store/black-friday/

@Clear: nie do końca...

źródło: comment_1637498525brUzzFzU22c3cfReFhlRMl.jpg

Pobierz#yubikey #bezpieczenstwo jak działa yubikey jesli zabezpiecze gmaila na lapku ale uzywam gmaila w telefonie, jak bede sie logowac w telefonie?

Jak masz youbikey to zależy od wersji. Ja mam wersję NFC i musiałem przyłożyć do telefonu. Ogólnie są wersje na USBC i lightning. Zazwyczaj nie ma problemu, przykładasz albo wspinasz i działa.

@pavul0n666: działa przez adaptery USB i takie tam. Jak masz telefon z USB C to kup klucz z USB C. https://www.yubico.com/pl/store/#yubikey-5-series

- 0

Czy ktoś wie w jaki sposób skonfigurować dwa urządzenia #yubikey tak aby jeden był 100% backupem drugiego ? #bezpieczenstwo #informatyka

nie da się zrobić backupu klucza, musisz dodać oba klucze do chronionego konta. wtedy jeśli zgubisz jeden bedziesz mógł sie zalogować zapasowym kluczem

#bezpieczenstwo #security #yubikey

Używa ktoś z was yubikey? Na ile byłoby to praktyczne odblokowywania telefonu / komputera? Zakładam wrzucenie na kółko do kluczy i model nfc / usb-c.

Używa ktoś z was yubikey? Na ile byłoby to praktyczne odblokowywania telefonu / komputera? Zakładam wrzucenie na kółko do kluczy i model nfc / usb-c.

- 1

@scriptkitty: prawie... Właśnie TPM gwarantuje ci jeszcze SecureBoot i TrustedBoot czyli masz pewność ze ktoś (np na lotnisku) nie podmienił ci bootloadera lub UEFI i nie zainstalował tam rootkita. TPM gwarantuje integralność procesu bootowania od momentu włączenia zasilania.

Z yubi tego nie zrobisz. TPM to rozwiazanie krojone na miarę. PIV czy GPG to protokoły generyczne. Zasada przechowywania i izolacji materiału krypto jest natomiast praktycznie ta sama.

A to się zareklamuje,

Z yubi tego nie zrobisz. TPM to rozwiazanie krojone na miarę. PIV czy GPG to protokoły generyczne. Zasada przechowywania i izolacji materiału krypto jest natomiast praktycznie ta sama.

A to się zareklamuje,

- 1

@scriptkitty: a co siedzi w Yubi? ;)

Oczywiście ze najlepiej by było gdyby FW był otwarty. Problem jest z podpisami cyfrowymi FW tj nawet otwartozrodlowy FW producent musi skompilować i podpisać. Nie ma więc gwarancji ze binarka jest faktycznie tym samym kodem co źródło.

Bezpieczeństwo kluczy jeet gwarantowane przez konstrukcje HW. SW jeet tylko uzupełnieniem i w mojej ocenie powinien być dostępny do audytu.

Kazdy TPM jak i Yubi zawiera

Oczywiście ze najlepiej by było gdyby FW był otwarty. Problem jest z podpisami cyfrowymi FW tj nawet otwartozrodlowy FW producent musi skompilować i podpisać. Nie ma więc gwarancji ze binarka jest faktycznie tym samym kodem co źródło.

Bezpieczeństwo kluczy jeet gwarantowane przez konstrukcje HW. SW jeet tylko uzupełnieniem i w mojej ocenie powinien być dostępny do audytu.

Kazdy TPM jak i Yubi zawiera

Istnieją jakieś tańsze alternatywy dla Yubikey? Ewentualnie spotkał się ktoś ze sposobem jak można zdobyć kilka takich kluczy nie wywalając przy tym majątku?

#security #bezpieczenstwo #informatyka #yubikey

#security #bezpieczenstwo #informatyka #yubikey

Komentarz usunięty przez autora

@najpierw_robic_potem_myslec: Zaraz będzie black friday i może wjedzie promocja 2 w cenie 1. Zresztą bez przesady, że to jest majątek. To nie bierz piątki tylko ten niebieski, zawsze taniej, skoro to taki majątek jest.

- 10

@AjentSzprot: woow, to w sumie tylko Bank of America ma U2F a dużo banków wcale nie ma 2FA nawet głupim SMSem. XD Śmieszne, że moje posty na FB czy maile są bezpieczniejsze niż pieniądze. Mam nadzieję, że PSD3 coś ruszy w tym temacie. :D

@Krall: Trwają prace nad wdrożeniem tego w co najmniej jednym banku. Od dwóch lat...

- 0

Gdzie najlepiej (czytaj:najtaniej) kupić yubikey?

#yubikey #2fa #bezpieczenstwo #it #informatyka #token #tokeny #security

#yubikey #2fa #bezpieczenstwo #it #informatyka #token #tokeny #security

Ktoś chętny na Yubikey? Wersja security z NFC. 2 klucze używane kilka mscy, jedna nowa. 100zl sztuka

#sprzedam #yubico #yubikey #itsecurity

#sprzedam #yubico #yubikey #itsecurity

źródło: comment_1622039641QaQWU0Q2klmbxZyOE4n1kM.jpg

Pobierz- 2

@Gollumus_Maximmus:

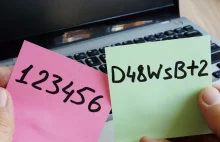

Klucz U2F to jedyna metoda dwuetapowego uwierzytelnienia (2FA) chroniąca Cię w 100% przed phishingiem. Nawet jeśli dasz się oszukać cyberprzestępcy i na podrobionej stronie wprowadzisz login i hasło, to -- jeśli korzystasz z tego klucza do dwuetapowego uwierzytelnienia -- atakującemu nie uda się przejąć Twojego konta.

Phisherzy po prostu nie są w stanie przez internet wykraść z klucza U2F żadnych informacji. Gwarantuje to tzw. "secure element" wbudowany w klucz,

@ETplayer: używany powiadasz ;)

10% zniżki na yubikey series 5 : LAYAH10 .

Caly czas trochę drogo jednak, opłaca się dopłacić do 5 czy brać niebieskiego zwyklaka?

#yubikey #cyberbezpieczenstwo #mfa #cybersecurity #it #informatyka #od0dopentestera

Caly czas trochę drogo jednak, opłaca się dopłacić do 5 czy brać niebieskiego zwyklaka?

#yubikey #cyberbezpieczenstwo #mfa #cybersecurity #it #informatyka #od0dopentestera

@AldoAldo: możesz używać do systemów kontroli dostępu do pomieszczeń, urządzeń, działa też z openssh. jak robisz coś co wymaga dodatkowego wysiłku w zakresie bezpieczeństwa, to moim zdaniem warto. Aż sprawdziłem fakturę z ciekawości. W 2019 zapłaciłem równowartość 325 zł za 2, backupowy klucz na wszelki wypadek ( ͡° ͜ʖ ͡°)

- 0

@wutermelon no ja odrazu liczę dwie sztuki :) dzięki

Yubico ma promocje z okazji Black Friday - yubico.com

Podstawowy model, niebieski NFC, obniżono o 50% (rabat nalicza się w koszyku). Do tego doliczcie wysyłkę w cenie €5 i podatek. Dla przykładu koszt dwóch kluczy z wysyłką ze Szwecji do Polski to €36.88 (~165 PLN), co dalej jest świetną ceną w porównaniu do serwisów aukcyjnych/sklepów online.

Dlaczego warto korzystać z takiego klucza do zabezpieczenia swojej firmowej (a także prywatnej) skrzynki email i innych kont

Podstawowy model, niebieski NFC, obniżono o 50% (rabat nalicza się w koszyku). Do tego doliczcie wysyłkę w cenie €5 i podatek. Dla przykładu koszt dwóch kluczy z wysyłką ze Szwecji do Polski to €36.88 (~165 PLN), co dalej jest świetną ceną w porównaniu do serwisów aukcyjnych/sklepów online.

Dlaczego warto korzystać z takiego klucza do zabezpieczenia swojej firmowej (a także prywatnej) skrzynki email i innych kont

@neederland: Świetna sprawa, mam 2szt. Jeden przy kluczach, drugi skitrany w szafie pancernej i jest git :)

- 0

#u2f #fido #oath #2fa #yubikey #feitian

Jaki klucz 2fa wybrać:

Feitian ePass FIDO NFC

YubiKey 5 NFC

Głównie potrzebuje do konta google, keepass windows i android (keepas ma w ogóle wsparcie tego na androidzie?)

Czy ktoś ma i używa adapter NFC do komputera PC?

Jaki klucz 2fa wybrać:

Feitian ePass FIDO NFC

YubiKey 5 NFC

Głównie potrzebuje do konta google, keepass windows i android (keepas ma w ogóle wsparcie tego na androidzie?)

Czy ktoś ma i używa adapter NFC do komputera PC?

#windows #zabezpieczenia #security #yubikey

Jak zabezpieczyć dostęp do laptopa? Coraz więcej firmowych rzeczy na lapku i chciałbym go dobrze zabezpieczyć. Mam windows10 enterprise. Konta google, itp poblokowanie 2sv z kluczem sprzętowym. Manager haseł+yubikey.

Dysk zaszyfrowany bitlockerem. Jak zabezpieczyć samego laptopa? Jakieś haslo bios? Blokada użytkowania? Żeby w razie utraty nie dało się zbyt łatwo uzyskać dostępu do danych.

Jak zabezpieczyć dostęp do laptopa? Coraz więcej firmowych rzeczy na lapku i chciałbym go dobrze zabezpieczyć. Mam windows10 enterprise. Konta google, itp poblokowanie 2sv z kluczem sprzętowym. Manager haseł+yubikey.

Dysk zaszyfrowany bitlockerem. Jak zabezpieczyć samego laptopa? Jakieś haslo bios? Blokada użytkowania? Żeby w razie utraty nie dało się zbyt łatwo uzyskać dostępu do danych.

@MercedesBenizPolska: jak zabezpieczyć bardziej?

Np. leczyć paranoję

Np. leczyć paranoję

- 0

NAS w domu, do tego onedrive tez z dostepem 2sv

@MercedesBenizPolska: ja trzymam wszystko w chmurze, dopóki sie nikt do konta nie dobierze to dane sa bezpieczne, z NAS to roznie z tym bywa, gorzej jak dyski padną

jak masz bitlockera to jest ok, pin może być

- 0

@r4ven: a jak to wogole z telefonem dziala? tez odblokowuje lastpassa? Srednio mi sie widzi tak przepinac te urzadzenia. Wogole czesto to sie podpina? Jak z tego korzysta sie na codzien?

@MercedesBenizPolska: jeśli chcesz używać lastpass to musisz mieć wersje premium, bezpłatna nie obsługuje 2fa. Zamiast ufania komuś, że szyfruje moje hasła, korzystam z keepassxc/keepas2android - żeby było synchro trzymam pliczek na swoim nextcloudzie. Co do tego jak często, zależy do czego i gdzie używasz. Ja mam cały czas wpięte w pc, bo używam 2fa gdzie się tylko da. Jak ruszam gdzieś w teren to przypinam do kluczy, żebym mógł na

źródło: comment_1582746811yf8Yq7JpvWN7FajEi2NoWf.jpg

Pobierz3

2FA ciągle nie jest standardem. Wiele firm nawet nie korzysta z menadżerów haseł

Firma Yubico opublikowała raport dotyczący zarządzania hasłami w organizacjach. Wielu specjalistów nawet nie korzysta z uwierzytelnienia dwuskładnikowego (2FA).

z- 0

- #

- #

- #

- #

- #

- #

Przeglądając internety znalazłem takie hasło jak #yubikey

W telegraficznym skrócie - czym w praktycznej funkcjonalności się różnią wersje pełnowymiarowe od tych micro?

1) https://allegro.pl/oferta/yubikey-5-nfc-klucz-sprzetowy-usb-yubico-8774072113

2) https://allegro.pl/oferta/yubikey-4-nano-klucz-sprzetowy-usb-od-yubico-8499364864

#security #it

W telegraficznym skrócie - czym w praktycznej funkcjonalności się różnią wersje pełnowymiarowe od tych micro?

1) https://allegro.pl/oferta/yubikey-5-nfc-klucz-sprzetowy-usb-yubico-8774072113

2) https://allegro.pl/oferta/yubikey-4-nano-klucz-sprzetowy-usb-od-yubico-8499364864

#security #it

- 0

źródło: comment_164321069521yUb4UvTyM95moBJMVgwZ.jpg

PobierzA poważniej - to zastanów się czy na pewno skorzystasz na zabezpieczeniu keepassa kluczem, czy minusy nie przesłonią plusów.