https://sekurak.pl/botnet-z-inteligentnych-klodek-badacz-zlokalizowal-dziurawe-api/

#sekurak #bezpieczenstwo #technologia

źródło: comment_cJGaRFrk6YI1MwW1EPKKnR8KANN69U4e.jpg

Pobierzwpisy

Wszystkie

Archiwum

źródło: comment_cJGaRFrk6YI1MwW1EPKKnR8KANN69U4e.jpg

Pobierz

źródło: comment_7znpH9WsbJNWnmC1eZDDBBASEH6ZFNWW.jpg

Pobierz

źródło: comment_6mVjUtgWouCpgB2Uk3Pg1nQgTDUVJrUd.jpg

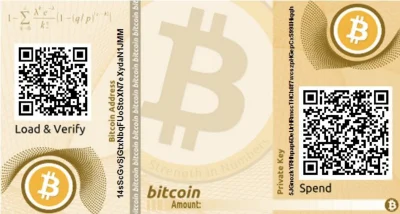

PobierzInsecurely configured Ethereum clients with no firewall and unlocked accounts can lead to funds being accessed remotely by attackers.

Affected configurations: Issue reported for Geth, though all implementations incl. C++ and Python can in principle display this behavior if used insecurely; only for nodes which leave the JSON-RPC port open to an attacker (this precludes most nodes on internal networks behind NAT), bind the interface to a public IP, and simultaneously leave accounts unlocked at startup.

Likelihood: Low

źródło: comment_7YcVP7StqBautujqTu4RfRi8OqLbKyeN.jpg

Pobierz

źródło: comment_bNYrzw3PRqvIqSfTEoPi4me6xIuNnKWw.jpg

Pobierz

źródło: comment_NI0FEC4PigiDEYbJb44g3AoEKjs1lZAY.jpg

Pobierz

źródło: comment_amPnzPil4BjvGW2LOh4VCwh4eqCVqK9X.jpg

Pobierz

źródło: comment_HIY4GWhYOWJgOPkW5mQqpdaTbIOdPmHj.jpg

Pobierz

źródło: comment_8DY0GfTvzctjMP6Ul1YCeoIMYDFRo4KB.jpg

Pobierz

źródło: comment_FwyOGTajPJQFUGmzTVlbC7Hi0Azg0npD.jpg

Pobierz

źródło: comment_xIcYNreMcxRCujsBJvFRlG51ouQheZR3.jpg

Pobierz

źródło: comment_uHTNAjDWo7BQZkFpTu50CwSjeBLyFj4N.jpg

Pobierz

źródło: comment_rI9okqRQYL28rRpxPsKFRnzpUqPRguWV.jpg

Pobierz

źródło: comment_0LzaZuZxHZEFKK6GyTLIPcvxTUuWEquE.jpg

Pobierz

źródło: comment_mcMsiNyvZbrhZ8UE22emv49WzFbNN1pB.jpg

Pobierz

źródło: comment_DURcMZlVwJUyO4gsUVLzSXVHPotyBKba.jpg

Pobierz

źródło: comment_ZMLsoistnn8vonJ2wLNIqz4vbcJP4v4C.jpg

Pobierz

źródło: comment_tkNRu6vmchRs7mftZSkLrV7WlPdXzf05.jpg

PobierzWykop.pl

https://sekurak.pl/jednolinijkowe-przejecie-kamery-cctv-mozna-nagrywac-audio-video-miec-dostep-do-nagran/

#sekurak #ciekawostki #bezpieczenstwo

źródło: comment_Ar0nTI3Fz5QpwebFOuaVvbcrttwDq1RO.jpg

Pobierz