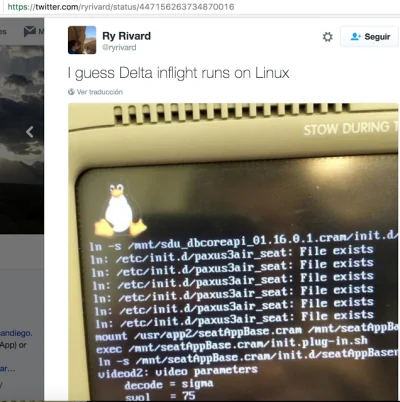

Koleś boi się latać - to dla zabicia czasu hackuje sobie systemy w samolotach. SQL injection, omijanie płatności kartą, możliwość wczytywania dowolnych plików i takie tam. Opis na przykładzie lotu z Wawki.

https://sekurak.pl/sql-injection-w-samolotowym-systemie-infotainment-lot-z-warszawy/

#bezpieczenstwo #sekurak #security #hacking #lotnictwo

https://sekurak.pl/sql-injection-w-samolotowym-systemie-infotainment-lot-z-warszawy/

#bezpieczenstwo #sekurak #security #hacking #lotnictwo

źródło: comment_NvzgPTFkBE6EtW7AlcylqB6Cx8nLG28f.jpg

Pobierz

#javascript #programowanie #sekurak

źródło: comment_Pr7bGNES0pAZ0Vo98jIqnUVAM2V8o2bb.jpg

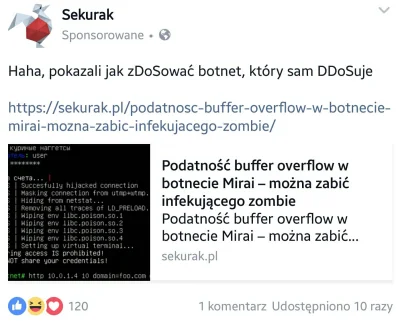

PobierzKomentarz usunięty przez moderatora

`i = setInterval(I=>{

document.body.style.backgroundColor = 0;

document.body.style.color = "#0ff";

document.body.innerHTML = "

" + document.head.textContent.replace(/ᅠ*/g, "").replace(/"'.*'"/, "\"''\"").replace(/./g, x=>`<b "0ff"}"="" "ff0"][i++="" %="" 5]="" f0f",="" style="color:#${[" ||="">${x}</b>`) + ""

}

, 100)`

Tak się teraz robi kolorki ^^