Wszystko

Wszystkie

Archiwum

42

Ruch w sieci TOR nadal rośnie

Powodem tak gwałtownego wzrostu liczby użytkowników sieci TOR jest botnet, który zaczął wykorzystywać tę technologię do komunikacji z centrum sterowania

z- 7

- #

- #

- #

- #

6

Nieznana sieć botnet dołącza do sieci TOR

W ciągu dwóch tygodni sierpnia liczba użytkowników sieci anonimizującej TOR zwiększyła się dwukrotnie! Wszystko wskazuje na to, że olbrzymia sieć botnet czyli setki tysięcy komputerów przejętych przez cyberprzestępców zaczęły wykorzystywać do komunikacji sieć TOR.

z- 3

- #

- #

- #

- #

- #

- #

- #

44

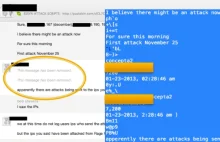

FBI posługiwało się hakerami z Lulzsez i Anonymous do ataków na obce państwa-ENG

FBI used Anonymous and Lulzsec Hackers to attack foreign governments

z- 4

- #

- #

- #

- #

- #

18

Wczoraj domena Google, a dziś domena Twittera i New York Times przejęta...

Podobnie jak w przypadku wczorajszego ataku na Google, powodem dzisiejszej niedostępności serwisu Twitter, NY Times oraz Huffington Post było przejęcie DNS-ów. Do ataku przyznała się Syryjska Armia Elektroniczna (SEA).

z- 4

- #

- #

- #

2

Trailer PLNOG 11

Za siedmioma górami, za siedmioma lasami, mieszkańcy zaczarowanej krainy ICT oczekują na przybycie najodważniejszych i najbardziej dostojnych rycerzy, którzy przybywają oto z najdalszych zakątków Polski i spoza jej granic.

z- Dodaj Komentarz

- #

- #

- #

- #

- #

- #

255

Gdy DDoSujesz byłego pracodawcę, lepiej nie zostawiaj tylu śladów

W dzisiejszych czasach nie jest łatwo zachować anonimowość w sieci, nawet wtedy, gdy jest ona szczególnie potrzebna. Aby jednak zostawić po sobie tyle śladów, jak pewien Kanadyjczyk, chcący zaszkodzić byłemu pracodawcy, trzeba się naprawdę postarać

z- 44

- #

- #

- #

- #

- #

- #

- #

11

Rosja - imperium internetowego zła.

Rozpadający się ZSRR był zacofany technicznie w porównaniu ze swoimi zachodnimi rywalami. Dwie dekady później kraje byłego Sojuzu stały się globalnym centrum wirtualnej przestępczości i wywodzący się z nich hakerzy stanowią światową czołówkę. Okradają firmy na całym świecie...

z- 2

- #

- #

- #

17

Historia rozbicia jednej z największych internetowych grup pedofilskich

Kiedy w czasie przeszukania domu Rogera Lee Loughry w Baltimore inspektorzy pocztowi znaleźli płyty z pornografią dziecięcą, byli już pewni, że złapali administratora dużego pedofilskiego forum. Nie był to jednak ani początek, ani koniec dł...

z- 4

- #

- #

10

Wyciek danych graczy League of Legends

Włamywacze uzyskali także dostęp do 120 000 transakcji z kartami kredytowymi z 2011 roku (numery kart były hashowane).

z- 2

- #

- #

- #

- #

- #

300

Zamieścił opis błędu w Facebooku na osi czasu Zuckerberga, nie dostanie nagrody

Czasem zbytni entuzjazm po odkryciu poważnego błędu i brak przestrzegania reguł programu współpracy z badaczami mogą drogo kosztować. Przekonał się o tym Palestyńczyk, którego odkrycie nie zostało zakwalifikowane do nagrody pieniężnej. K...

z- 59

- #

- #

- #

- #

- #

Jakiś czas temu w biurze firma ochroniarska zakładała system alarmowy. W celu odwołania ewentualnego alarmu należy do nich zatelefonować i podać hasło słowne w celu autoryzacji. No to nadeszła chwila wymyślania hasła... ciężki wybór. Monter alarmu, któremu miałem podać to hasło zobaczył że nie mogę nic wymyślić, i rozglądając się po biurze (komputery, serwerownia itd...) patrzy na mnie i mówi: tylko NIE "dupa.8"... śmiechłem :)

15

Za kilka lat czeka nas kryptokalipsa? Matematycy i hakerzy wierzą w możliwość...

algorytmy RSA czy Diffiego-Hellmana wyglądają naprawdę solidnie, a możliwym siłowym atakom (do tej pory największym kluczem, jaki został rozłożony na czynniki pierwsze, jest klucz 768-bitowy – nastąpiło to na przełomie 2009 i 2010 roku)

z- 2

- #

- #

- #

- #

9

Polacy aresztowani na Heathrow za ataki DDoS

Jak donosi serwis Techworld.com, 7 sierpnia na lotnisku Heathrow policja zatrzymała dwóch naszych rodaków w związku z atakami DDoS na jedną z firm w Manchesterze. Brak bliższych szczegółów sprawy oprócz informacji, że...

z- 1

- #

- #

- #

54

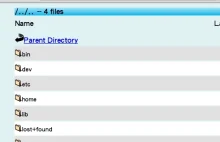

Jak zdobyć uprawnienia roota na karcie pamięci SD

(...)Wszystkie pliki interfejsu napisane były w Perlu. Pablo szukał zatem polecenia open(), które oprócz otwierania plików potrafi także wykonywać polecenia. Znalazł je w pliku kcard_upload.pl(...)

z- 2

- #

- #

- #

- #

Czy ktoś może powiedzieć mi coś sensownego, lub przekierować mnie do jakiegoś miejsca, gdzie jest info o skuteczności Mailvelope? Działa to, dobre to, bezpieczne to? Mam ochotę na PGP, ale nie mam ochoty na żadne aplikacje, maila używam w przeglądarce i jestem happy. To teoretycznie rozwiązałoby mój problem, ale czy to działa?

Szukałem w internecie, jedyne co znajdowałem to albo przydługie filmiki z których nic nie wynika (siriusli,

45

Dowody na istnienie tylnych furtek w programach szyfrujących?

Za sprawą afery z amerykańskimi podsłuchami powrócił dzisiaj wątek tylnych furtek w oprogramowaniu służącym do szyfrowania plików oraz całych dysków. Postanowiliśmy bliżej się mu przyjrzeć i trafiliśmy na bardzo ciekawy, a mało znany ...

z- 14

- #

- #

- #

- #

- 1

Tłumaczenie:

- Kochanie, obudź się! Myślę, że bandyta jest w naszym mieszkaniu.

- I mój telefon nie działa, więc nie mogę zadzwonić na 997.

- Bez obaw. Właśnie użyję mojego iPada i wyszukam w Google.

- Zobaczmy... "szybkowar", "plecak" i wyszukiwanie...

- Poczekaj na to...

- Policja!

- Zobacz! Nigdy nie moglibyśmy być bezpieczniejsi.

#naukaangielskiego

źródło: comment_LQnVOTTNNHTZwdv3yT5nNl8ZzWNzwpqN.jpg

Pobierz