Treść przeznaczona dla osób powyżej 18 roku życia...

Wszystko

Najnowsze

Archiwum

- 12

- 7

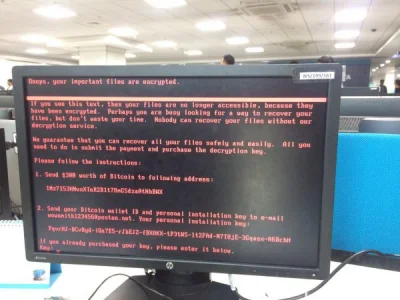

Temat Petya pomału ucicha, tymczasem InterCars w dalszym ciągu się nie podniósł. Na chwilę obecną nie mają możliwości sprawdzenia stanów magazynowych i cen. Nie wydają zamówień. Transporty stoją, na magazynach podwojona obsada i remanent. Stracili dane na temat dotychczasowych zamówień, w tym tych z odroczonym terminem płatności. Okoliczni mechanicy z umowami na wyłączność pozamykali warsztaty. Ciekawe, czy finansowo się z tego podniosą...

#bezpieczenstwo #it #hacking #

#bezpieczenstwo #it #hacking #

@OstatecznyArgument: nie mają czynnego Worda, żeby zredagować ogłoszenie ( ͡°( ͡° ͜ʖ( ͡° ͜ʖ ͡°)ʖ ͡°) ͡°)

Komentarz usunięty przez autora

A co jeśli #petya to akcja promocyjna #pro8l3m ? ( ͡° ͜ʖ ͡°)

https://www.youtube.com/watch?v=F86i8gPgquI

https://www.youtube.com/watch?v=F86i8gPgquI

- 6

Jestem ciekawy jak olbrzymie firmy poradza sobie z ostatnim atakiem. Stwórzmy listę do śledzenia działań.

Z poszukiwań po necie wygląda to tak. Macie więcej info?

- Raben

- TNT w Katowicach

- Saint – Gobain

- Kronospan

Z poszukiwań po necie wygląda to tak. Macie więcej info?

- Raben

- TNT w Katowicach

- Saint – Gobain

- Kronospan

@emdrzi: Metabo - mają oddział na UA i wiem że cała europa leży

konto usunięte via Android

- 0

@emdrzi TNT cały kraj, nie tylko Katowice

Da się odszyfrować pliki po #petya?

Ponoć szyfr ma 256 bitów, muszę być gotowy, więc nie wiem jakim programem to zrobię (będzie konieczna farma GPU, ale bogaty wyłoży) ( ͡° ͜ʖ ͡°)

#hacking #programowanie #pytaniedoeksperta

Ponoć szyfr ma 256 bitów, muszę być gotowy, więc nie wiem jakim programem to zrobię (będzie konieczna farma GPU, ale bogaty wyłoży) ( ͡° ͜ʖ ͡°)

#hacking #programowanie #pytaniedoeksperta

@majsterV2: 800 bit RSA. Szykuj miliony dolarów na karty / chmurę.

- 1

- 1

#it #bezpieczenstwo #petya

Mam rozkminę, jeżeli trik z perfc działa, to czy nie stworzono zmutowanej wersji Petya która omija to "zabezpieczenie" poprzez odniesienie się bezpośrednio do złośliwego pliku?

Mam rozkminę, jeżeli trik z perfc działa, to czy nie stworzono zmutowanej wersji Petya która omija to "zabezpieczenie" poprzez odniesienie się bezpośrednio do złośliwego pliku?

@supra107: Po co? Ten "trik" nie ma żadnego sensu bo do zaszyfrowania doszło o 14:30 wczoraj wszędzie o tej samej porze. I juz po ataku. Wszystkie "zabezpieczenia" mają tyle sensu co zeszłoroczny śnieg.

konto usunięte via Android

- 1

@supra107 wczoraj ktoś robił testy tego na mirkoblogu - nie działa

Treść przeznaczona dla osób powyżej 18 roku życia...

@NickMiller: Zdecydowanie, po takiej prezentacji pewnie biją się za kulisami o "pełną wersję" bo to może robić wszystko - działać na szkodę konkurencyjnych firm, destabilizować rządy, blokować transport, komunikację i masę innych rzeczy.

- 1

@NickMiller: Zaszyfrowanie sprzętów jest przejęciem nad nimi kontroli. Osobiście nie sądzę że było to beta test, według mnie był to kolejny etap planu który realizuje dana grupa. Musimy wiedzieć że dane grupy są znakomicie opłacane, hakerom nie brakuje pieniędzy ich działania mają głębszy sens o którym możemy jak na razie tylko gdybać : )

- 17

- 8

konto usunięte via iOS

- 17

@Hannahalla oczywiście chodzi o adres mailowy, portfela bitcoina nie można w żaden sposób "zamknąć"

- 63

@Psychodelik: 4 bitcoiny za taką afere, więcej by wyciągnął jakby botneta z tych maszyn zrobił, po cichu xD

3

Premier Ukrainy: Atak hakerski został powstrzymany

Atak hakerski na sieci komputerowe instytucji państwowych Ukrainy został powstrzymany, a w jego wyniku nie ucierpiały ważne systemy bezpieczeństwa - oświadczył premier tego kraju, Wołodymyr Hrojsman.

z- 5

- #

- #

- #

- #

- #

- #

- 10

Treść przeznaczona dla osób powyżej 18 roku życia...

- 2

Ma ktoś instalator #petya?

- 10

- 0

- 80

to że przez takie akcje najprawdopodobniej rządy zaczną poważniej myśleć nad blokowaniem BTC i ogólnie kryprowalut

Podobno z powodu tego, że ludzie porywają dzieci i żądają okupu w dolarach, są pomysły by zakazać dzieci

#kryptowaluty #bitcoin #petya #pdk

źródło: comment_RiIsWCWiairtM2ZkUeDHA7L34e3VofAk.jpg

Pobierz462

Dekryptor do ransomware Petya

Trudny w użyciu, ale daje nadzieje osobom, które są ofiarami ataku. Artykuł w języku angielskim.

z- 91

- #

- #

- #

- #

- #

- #

#

@e_mati: naprawdę drogą zabawę to mają te firmy które ostatnio straciły wszystkie swoje dane.

+ https://www.morele.net/komputery/serwery/streamery-52/