Aktywne Wpisy

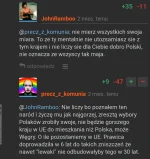

JohnRamboo +18

Chlop ktory tak pieknie dziekuje mlodym Polakom za to ze sie ruszyli na wybory otwarcie przyznaje ze zyczy naszemu narodowi jak najgorzej i nie bedzie gorszego kraju do mieszkania niz Polska. Dziekuje wykopki w jego imieniu i swoim raz jeszcze ze wsparliscie go w jego krucacjacie przeciwko temu co Polskie.

Link do oryginalnego posta podziekowan jak i wolanie ludzi ktorzy go zaplusowali https://wykop.pl/wpis/73299061/mam-lvl-40-wiec-dla-wiekszosci-z-was-jestem-juz-st

screen z niepelnych podziekowan w drugim komentarzu

#polska #

Link do oryginalnego posta podziekowan jak i wolanie ludzi ktorzy go zaplusowali https://wykop.pl/wpis/73299061/mam-lvl-40-wiec-dla-wiekszosci-z-was-jestem-juz-st

screen z niepelnych podziekowan w drugim komentarzu

#polska #

zalmicie +18

Ciagle mam beke, ze lemingi nie glosowaly w referendum bo Tusk im tak powiedzial.

Jaki macie z tego pozytek, ze nie zaglosowaliscie? Nie mialo to zadnego wplywu na wynik wyborow.

Nieprzekroczenie 50% daje tylko wieksza swobode kolejnej wladzy, zeby lawirowala wokol tych tematow.

You played yourself.

#wybory

Jaki macie z tego pozytek, ze nie zaglosowaliscie? Nie mialo to zadnego wplywu na wynik wyborow.

Nieprzekroczenie 50% daje tylko wieksza swobode kolejnej wladzy, zeby lawirowala wokol tych tematow.

You played yourself.

#wybory

Stosując się do linków @127-0_0-1 i @kpscn potworzyłem odpowiednie pliki w maszynie.

System: Windows 7 Proffesional 64bit

Ostatnia aktualizacja: Gdzieś w kwietniu tego roku

Programy: Petya, 7zip (do wypakowania z pliku rar)

Stworzone pliki: perfc.bat, perfc.dat, perfc, ezvit.exe, rundll32.exe

Wrzuciłem je do: C:/Windows, C:/Windows/System32 [prócz rundll32.exe], C:/Program Data, C:/Program Data/MedoclS/MedoclS, C:/Program Data/MedocIS/MedocIS

Wszystkie pliki mają zaznaczone "Tylko do odczytu".

Zmieniłem IP w konfiguracji karty sieciowej na jakieś bzdurne losowe liczby.

Zablokowałem porty 139 i 445 TCP w ustawieniach zapory.

Zaraz zarzucę screeny w komentarzach.

Wołam wypowiadających się:

@mateusza

@Lizusek

@emdrzi

@drobna_elektryka

@kpscn

@127-0_0-1

Wołam plusujących:

@adamooo121

@kilobit

@Wladyslaw_Jagiello

#bezpieczenstwo #it #petya

Dodam jeszcze, że pomocne w zatrzymaniu #petya może być zablokowanie tych adresów:

185.165.29.78

84.200.16.242

111.90.139.247

95.141.115.108

COFFEINOFFICE. XYZ

Fresh-cooking. com

Ah, nie zauważyłem ostatniego screena.. Czyli nie ma na razie żadnego sposobu zabezpieczenia się.

Z drugiej strony podobno "kampania infekcyjna" zakończyła się po godzinie 13:30. Potem nie odnotowano żadnych kolejnych infekcji.

Czyli nie ma na razie żadnego sposobu zabezpieczenia się.

Nie, nie, nie.... ale to się rozprzestrzenia na kilka sposobów i jazdy trzeba zaadresować.

1. MS10-017.

2. Cve 2017-0144 i 0145 (ta sama paczka aktualizacji co MS10-17

3. Nie pracować na prawach admina. #petya może przechwycić lokalnie cacgeowane credentiale i będzie próbować kopiować się na inne stacje.

4. #petya próbuje skopiować się na share admin$

Z pewnością kolejne wersje/następcy będą podnosić poprzeczkę.