Jak działa zimny i gorący portfel w odniesieniu do kryptowalut?

Czy Twoja firma przetrwa śmierć kluczowego pracownika? O czynniku autobusowym.

Jak nadużywa się mechanizmów ochrony praw autorskich aby uzyskać okup od Youtuberów?

Atakowanie kamer rozpoznających znaki ograniczenia prędkości w nowoczesnych samochodach.

Co to jest Jailbreak i jak można go wykryć z poziomu aplikacji na telefon?

Jak sprawdzić czy legitymacja studencka jest sfałszowana?

Czy Twoja firma przetrwa śmierć kluczowego pracownika? O czynniku autobusowym.

Jak nadużywa się mechanizmów ochrony praw autorskich aby uzyskać okup od Youtuberów?

Atakowanie kamer rozpoznających znaki ograniczenia prędkości w nowoczesnych samochodach.

Co to jest Jailbreak i jak można go wykryć z poziomu aplikacji na telefon?

Jak sprawdzić czy legitymacja studencka jest sfałszowana?

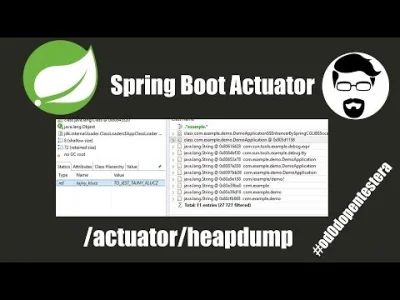

Dziś A2: Broken Authentication - Niepoprawna obsługa uwierzytelniania.

W tej kategorii chodzi głównie o rzeczy powiązane z rejestracją i logowaniem.

Na pierwszy rzut oka może się wydawać, że potencjalnych błędów tego rodzaju będzie mało – ale to nieprawda.

Programista musi bowiem zabezpieczyć proces rejestracji – począwszy od sprawdzenia słabych haseł a skończywszy na poprawnym zaimplementowaniu ich odzyskiwania.

Rozbawiło mnie tylko to jak wklejony jest ten dashboard na ekran: https://youtu.be/V4uZNjJJpt8?t=555 xD