Aktywne Wpisy

belfegorrrr +868

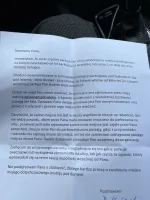

#sasiedzi nie wiedziałem, że powoduje wzajemną dezorganizację parkując na ogólnodostępnym miejscu na parkingu wspólnoty xd

źródło: Zdjęcie z aparatu

Pobierz

gymw8nhnzd +139

Izuniu (@izadamczyk #izadamczyk #izaadamczyk Iza Adamczyk) to jeszcze raz ale powoli:

Nie chcesz pracować na etacie, tylko we własnym "biznesie" ale jednak dostajesz od firmy tygodniówki i cieszysz się ze dostałaś ja dzień wcześniej? Nie chce być tym, który przekazuje złe informacje ale cos mi to przypomina obrzydliwe zatrudnienie...

Oczywiście ocenzurowana 3 cyfrowa kwota najprawdopodniej z 1 na początku ( ͡° ͜ʖ

Nie chcesz pracować na etacie, tylko we własnym "biznesie" ale jednak dostajesz od firmy tygodniówki i cieszysz się ze dostałaś ja dzień wcześniej? Nie chce być tym, który przekazuje złe informacje ale cos mi to przypomina obrzydliwe zatrudnienie...

Oczywiście ocenzurowana 3 cyfrowa kwota najprawdopodniej z 1 na początku ( ͡° ͜ʖ

źródło: Screenshot 2024-08-30 at 09.41.44

Pobierz

źródło: comment_9h1iA35EtvSYt9tLiv055WdxmunSG4RT.jpg

PobierzTak już na serio, kiedyś w "poważnym" systemie dużego korpo widziałem zabezpieczenie przed taką praktyką. Pokazywał się komunikat "nowe hasło różni się tylko jedną literą od któregoś z 10 ostatnich haseł" (i nie, nie było to aktualne hasło z bieżącej sesji).