Aktywne Wpisy

limitless93 +67

Twoja dziewczyna wymienia pikantne wiadomości z żonatym typem z pracy.

Kończysz związek.

Informujesz żonę tego gościa co się odwala czy nie?

#kiciochpyta #zwiazki #rozowepaski

Kończysz związek.

Informujesz żonę tego gościa co się odwala czy nie?

#kiciochpyta #zwiazki #rozowepaski

Fennrir +141

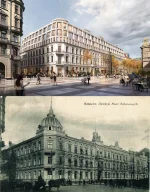

Niezła #patodeweloperka w #katowice przebijająca chyba nawet wrocławskie nadbudówki: trzykondygnacyjna nadbudowa stanowiąca połowę wysokości budynku. Kamienice są w ewidencji, ale konserwator najwyraźniej problemu nie widzi, co innego gdyby szaraczek chciał wymienić okna, wtedy już by była "ingerencja w wygląd zabytku". IMO powinien być bezwzględny zakaz nadbudowywania zabytkowych kamienic (z jedynymi dopuszczalnymi wyjątkami w celu odtworzenia oryginalnej wysokości czy wyrównania pierzei), bo to co się dzieje w ostatnich latach to jest kompletna patologia.

źródło: dworcowa

Pobierz

Kontynuujemy naszą podróż w cyklu #od0dopentestera dzisiaj język #ruby

Czasami w naszych firmach nie możemy wejść na niektóre strony ponieważ są one zablokowane na firewallu.

Dlatego też stworzymy naszą własną bramkę proxy.

class ProxyServlet < WEBrick::HTTPServlet::AbstractServletdef do_GET (request, response)

open(request.query["url"]) do |http|

result = http.read

response.body = result

end

end

end

Użytkownik podaje parametr

urlktóry jest następnie przekazywany do funkcjiopen.Ona to pobiera treść witryny i wyświetla jej treść na stronie.

W tym kodzie znajdują się aż 2 podatności.

Pierwsza:

opentraktuje ciąg znaków zaczynający się odpipe(czyli|) jako komendę, którą ma wykonać w konsoli.Jeżeli więc przekażemy:

?url=|cmdto zamiast treści strony internetowej wyświetlona zostanie lista plików w katalogu.Więcej o tym błędzie można przeczytać tutaj.

Druga podatność to #ssrf

Nic bowiem nie stoi na przeszkodzie aby atakujący jako adres podał

http://localhost.Jeśli więc na naszym serwerze znajduje się jakaś inna usługa, która nie jest dostępna z zewnątrz, można podglądnąć jej treść.

#programowanie #informatyka #it #hacking #bezpieczenstwo

Trzeba tam bowiem pamiętać o przekierowaniach, które również mogą być niebezpieczne.

Regexpy powinny dać radę o ile używamy

\A\zdo zaznaczania początku i końca tekstu zamiast^$"|dir;\n[https://wykop.pl](https://wykop.pl)" =~ /^http/działa bowiem bez problemówWięcej: tu, tu i tu.

Komentarz usunięty przez autora