Wszystko

Wszystkie

Archiwum

5

Twoje rachunki w kryptowalutach znajdą się w Centralnej Bazie Rachunków

Projekt nowego prawa w Polsce – Twoje rachunki w kryptowalutach znajdą się w Centralnej Bazie Rachunków W projekcie nowej ustawy, nie zapomniano też o kryptowalutach. Do raportowania do centralnej bazy rachunków w projekcie jest zobowiązany ...

z- 1

- #

- #

- #

- #

- #

- #

1

Teksańska masakra piłą shellową. Ofiara: routery Netgear.

Brak tl;dr - opis na sekuraku jest na tyle krótki, że każdy piśmienny ogarnie.

z- Dodaj Komentarz

- #

- #

- #

- #

- #

- #

4

Ominęli activation lock w iPadach – z wykorzystaniem… oryginalnej etui...

Smart cover + przepełnienie buforu długością hasła czyli jak odblokować nowego ipada.

z- 1

- #

- #

- #

- #

- #

- #

1

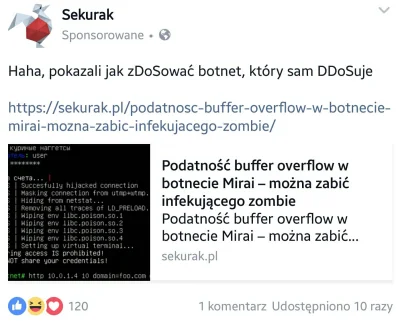

Wynajmują botnet Mirai (400 000+ urządzeń). Możliwa cena: 3-4kUSD / 2...

Wynajmij sobie botnet.

z- Dodaj Komentarz

- #

- #

- #

- #

- #

- #

4

Czy Twój VPN „cieknie”?

DNS Leaki.

z- Dodaj Komentarz

- #

- #

- #

- #

- #

- #

- 1

33

Książka o bezpieczeństwie w Internecie… sprzed 20 lat

Sekurak: Porządkując bibliotekę, namierzyłem ostatnio książkę: „Jak chronić się w Internecie? – nie tylko dla orłów”, rok polskiego wydania to… 1995r.

z- 7

- #

- #

- #

- #

- #

- #

6

USBee – czyli jak zmusić zwykły pendrive do transmisji radiowej dowolnych...

Ciekawy re-search z Izraela, pokazujący jak można wysyłać dane z komputera, który jest fizycznie odseparowany od innych sieci. Całość polega na wykorzystaniu odpowiedniego oprogramowania, które potrafi z niemodyfikowanego pendrive zrobić nadajnik radiowy.

z- 2

- #

- #

- #

- #

Najlepsze z poniższych to:

- niebezpiecznik.pl 49.0% (50)

- sekurak.pl 7.8% (8)

- zaufanatrzeciastrona.pl 24.5% (25)

- Inne. Jakie? 18.6% (19)

7

Mocne uderzenie w sieć TOR – zmiana szefostwa

Czarne chmury nad projektem TOR. Niedawno nastąpiła wymiana zarządu czuwającego nad projektem (nota bene jest w nim teraz m.in. Bruce Schneier).

z- 5

- #

- #

- #

- #

- #

17

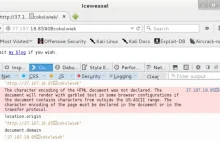

Z cyklu ciekawe zawody: dzień z życia pentestera i łowcy błędów bezpieczeństwa

Michał Bentkowski, jeden z redaktorów Sekuraka oraz pentester w firmie Securitum, opisuje odkrycie ataku pozwalającego na złamanie zasady Same Origin Policy w Firefoksie.

z- 1

- #

- #

- #

- #

- #

- #

- 2

Szukam anglojęzycznych stron/blogów o tematyce security.Coś jak nasze z3s,niebezpiecznik czy sekurak.Będę wdzięczny za wszystkie linki.

https://zaufanatrzeciastrona.pl/post/wielki-przeglad-zagranicznych-serwisow-z-branzy-it-security/

- 0

5

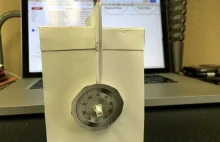

Działający model zamka do sejfu zrobiony z papieru – idealny materiał edukacyjny

Działający model zamka do sejfu zrobiony z papieru – idealny materiał edukacyjny 16 kwietnia 2016, 21:47 | W biegu | 0 komentarzy Tagi: edukacja, model, sejf, zamek : zin o bezpieczeństwie - pobierz w pdf/epub/mobi. Pisaliśmy swego czasu jak działa zamek do drzwi

z- Dodaj Komentarz

- #

- #

- #

- #

- 13

-> Reverse Engineering for Beginners

Autor tej książki zwraca się do czytelników o pomoc z jej translacją, a że czasu ostatnio mam więcej. Pomyślałem że skoro i tak ją czytam pomogę facetowi, może komuś pomoże w nauce, a

12

Jeden z pierwszych przypadków ransomware atakujących serwisy webowe

Admini, sprawdzajcie swoje WordPressy i inne Joomle!

z- 18

- #

- #

- #

- #

- #

- #

#linux #zaufanatrzeciastrona #niebezpiecznik #sekurak

http://www.wykop.pl/link/2861335/dzis-kazdy-moze-stac-sie-internetowym-szantazysta-ransomware-as-a-service/

#internet #malware #mikroreklama taguje też #niebezpiecznik mimo iż artykuł z #sekurak ponieważ myślę, że temat będzie bliski i czytelnikom ww serwisu. #bezpieczenstwo #it

- 0

https://sekurak.pl/zine/sekurak-offline-3-final

#bezpieczenstwo #programowanie #sekurak

źródło: comment_EZebk4qNcD3CajzeqKnYyiWh4dGGqK9o.jpg

Pobierz