W czasach koronakryzysu wielu z nas nie widuje szefa. Rozmawiamy przez telefon, piszemy maile, uczestniczymy w wideokonferencjach. To gratka dla cyberprzestępców.

https://next.gazeta.pl/next/7,168930,25916023,uwaga-na-e-maile-od-szefa-oszusci-podszywaja-sie-pod-pracodawcow.html

#security #cyberbezpieczenstwo #pracazdalna #ceofraud #phishing #gazetapl #deutschewelle

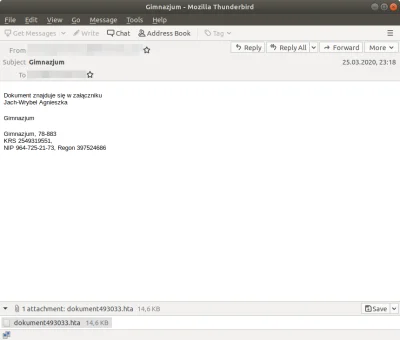

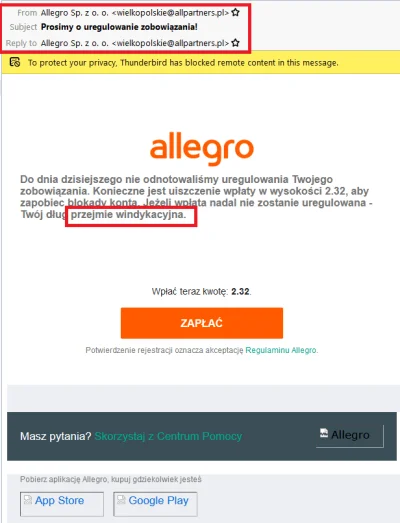

Uwaga na osoby podszywające się przez telefon pod pracowników banku. Oszuści udają pracowników PKO Banku Polskiego, powołują się na dyrektywę PSD2 i proszą o zainstalowanie dodatkowego oprogramowania, które prześlą mailem - czytamy w oficjalnym komunikacie banku PKO BP. - Oprogramowanie to ma pozornie służyć autoryzacji transakcji, a tak naprawdę może wyłudzać dane logowania i kody autoryzacyjne. Nie podawaj rozmówcy żadnych danych,