Aktywne Wpisy

mentari +112

Ukraina zalewa Polskę SKAŻONYM zbożem!

Będziemy jeść zboże TECHNICZNE i będziemy szczęśliwi!

TRUJĄCA kukurydza nadająca się tylko do palenia trafi jako pasz do polskich swiń!!!

I tak dalej i tak dalej. Nie chcę od razu pisać, że to takie teksty to kacapska propaganda bo to byłoby pójściem na łatwiznę. Powiem inaczej - to zwykła demagogia.

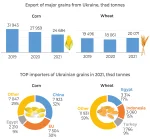

Ukraina od wielu lat jest znaczącym eksporterem produktów rolnych. Popatrzcie na obrazek poniżej. Dane na 2021 r.

Czimchik +436

Ta pogoda w kwietniu to jest jakieś #!$%@? nieporozumienie

#programowanie #hacking #hackingnews #pytanie #pytaniedoeksperta #komputery #siecikomputerowe #facebook

@m4kb0l: Myślisz, że kogokolwiek tutaj obchodzi OP i jego bait? xD

@tellet: lewy DNS nie może cię skierować na fecebook, nie tak działa DNS. Upieracie się przy tym a nie rozumiecie, że DNSem możecie zmienić gdzie ruch pójdzie ale nie co w nim jest.

10 minut roboty i masz swojego facebooka. Link podsyłasz w mailu np. z emkei czy innego mailera, jak miliony innych botów z paczkami DPD/UPS/zieloną kartą/milionami do odbioru, na które nabierają się miliony innych debili niesprawdzających adresów...

User wchodzi na stronę z kłódką z LE i podaje swoje dane. Przeglądarka

Do samego zagadnienia można podchodzić albo bardzo technicznie i kopać się z koniem w postaci szyfrowania, albo na łatwiźnie i skupić się na tym, by ofiara kliknęła w lewy link, a to jest znacznie prostsze niż kryptografia..

@tellet: Na pewno ci to ktoś kliknie, nie ma szans, żeby twój szatański plan skończył w spamie xD

@progressive: To jest chyba plan o największej szansie powodzenia w całym tym wątku xD

@GienekZFabrykiOkienek: Typie ludzie wysyłają cały majątek na leczenie chorego Clinta Eastwooda, wykopki ślą kasę naciągaczowi, a ty myślisz że jakiś losowy typ nie kliknie linka?

@tellet: Nie, konkretny losowy typ raczej nie kliknie linka. Scamming przez maila to gra liczb - wysyłasz do miliona licząc, że znajdzie się 100 debili którzy klikną. Szansa, że współlokator nabierze się na coś takiego jest mała.

@R4vPL: Widzieli 10 lat temu jak Hindus na YT klika w Ettercapa a mądrzą się jakby codziennie hakowali NSA. Tacy to programiści15k sami na wykopie xD

Chcesz jego dane logowania to dns spoofing na twój ruterek, stawiasz na localhoscie mirror strony do logowania na fejsie z przekierowaniem na oryginalna i czekasz az sie zaloguje a ty sobie odczytasz zapisane hasło.

To nie gadu-gadu z lat 2000-2005 że hakera se pobierzesz.

Kiedyś chyba można było podpiąć losowy wygenerowany certyfikat ale tu nie jestem pewien do końca

- stawiasz swój serwer w sieci lokalnej

- na nim odpalasz stronkę przypominającą FB

- przekierowujesz ruch DNS na swój adres lokalny

- przechwytujesz dane logowania