Aktywne Wpisy

Oskaros +16

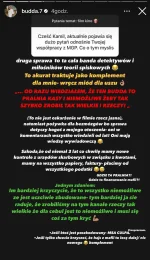

Z drugiej strony jeśli budda to wielki słup mafiozów to dlaczego nigdy nie wpadł ani nie ma ani jednego promila takiego tyci tyci dowodu że coś go łączy z mafiozami.

Sam prowadzę firmę i wiem jak wygląda skarbówka, trudno jest w tych czasach robić wałki. Tzn inaczej. Walki jest robić prosto ale równie prosto jest w nie wpaść, a trudno jest zrobić wałki które nigdy nie wyjdą na jaw. Nawet ten ziomek

Sam prowadzę firmę i wiem jak wygląda skarbówka, trudno jest w tych czasach robić wałki. Tzn inaczej. Walki jest robić prosto ale równie prosto jest w nie wpaść, a trudno jest zrobić wałki które nigdy nie wyjdą na jaw. Nawet ten ziomek

źródło: IMG_1818

Pobierz

BarkaMleczna +159

Pośrednicy nieruchomości, jak ja ich #!$%@? nienawidzę.

Nie dość, że są kompletnie zbędnym tworem generującym tylko koszty, to jeszcze żaden z nich nie potrafi wykonywać swojej roboty.

Od miesięcy szukam działki do kupienia, i ogłoszenia wystawione przez pośredników:

- 5/10 są nieaktualne

- Zawierają absolutnie szczątkowe informacje (brak chociażby takich podstaw jak dokładne wymiary działki, a wszelkie pytania i tak kończą się na "to ja zapytam właściciela", nie wiedzą nic)

- zdjęcie

Nie dość, że są kompletnie zbędnym tworem generującym tylko koszty, to jeszcze żaden z nich nie potrafi wykonywać swojej roboty.

Od miesięcy szukam działki do kupienia, i ogłoszenia wystawione przez pośredników:

- 5/10 są nieaktualne

- Zawierają absolutnie szczątkowe informacje (brak chociażby takich podstaw jak dokładne wymiary działki, a wszelkie pytania i tak kończą się na "to ja zapytam właściciela", nie wiedzą nic)

- zdjęcie

źródło: działka

Pobierz

- pozyskanie dostępu do skrzynki pocztowej pracownika poprzez phishing

- dostęp do serwera FTP z kodem publicznie dostępnej strony internetowej w wersji deweloperskiej

- osadzenie złośliwego pakietu w repozytorium Python Package Index

- wykorzystanie gtfobins do uruchomienia pip3 jako root

https://whitehatlab.eu/pl/blog/writeup/hackthebox/machine/linux/sneakymailer/

#ctf #writeup #whitehatlab #cyberbezpieczenstwo #programowanie #itsecurity #security #hackthebox

źródło: comment_160848989995ZIOGnekIEytQgpAtmR32.jpg

Pobierz