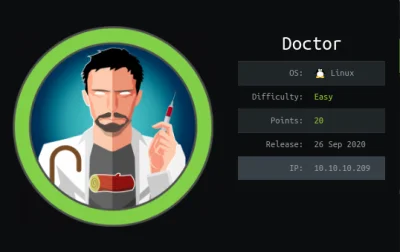

Zapraszam do zapoznania się z rozwiązaniem krok po kroku maszyny HTB Doctor, a w nim m.in. wykorzystanie:

- podatności Server-Side Template Injection

- braku zmiany hasła po przesłaniu go jako nazwa użytkownika

- niepoprawnej konfiguracji usługi Splunk Universal Forwarder

https://whitehatlab.eu/pl/blog/writeup/hackthebox/machine/linux/doctor/

- podatności Server-Side Template Injection

- braku zmiany hasła po przesłaniu go jako nazwa użytkownika

- niepoprawnej konfiguracji usługi Splunk Universal Forwarder

https://whitehatlab.eu/pl/blog/writeup/hackthebox/machine/linux/doctor/

#hackthebox #pentesting #hacking

Ja tam wole Proving Grounds od Offensive Security bo za typowymi ctfami nie przepadam.

@LongWayHome: Nie jestem pewny co jaki czas wychodzą, ale wczoraj widziałem parę nowych. Tylko tu wiadomo, że OS ma własną definicję "easy". Patrzysz na maszynke według niech jest easy a hard według community XD