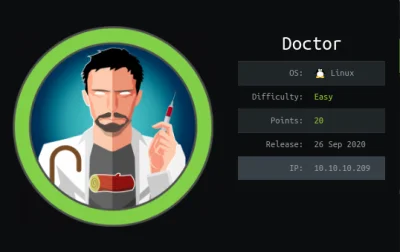

Zapraszam do zapoznania się z rozwiązaniem krok po kroku maszyny HTB Doctor, a w nim m.in. wykorzystanie:

- podatności Server-Side Template Injection

- braku zmiany hasła po przesłaniu go jako nazwa użytkownika

- niepoprawnej konfiguracji usługi Splunk Universal Forwarder

https://whitehatlab.eu/pl/blog/writeup/hackthebox/machine/linux/doctor/

- podatności Server-Side Template Injection

- braku zmiany hasła po przesłaniu go jako nazwa użytkownika

- niepoprawnej konfiguracji usługi Splunk Universal Forwarder

https://whitehatlab.eu/pl/blog/writeup/hackthebox/machine/linux/doctor/

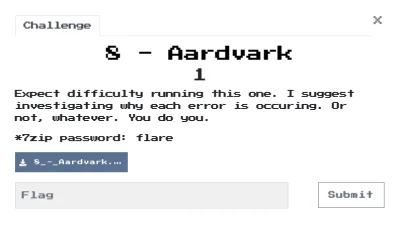

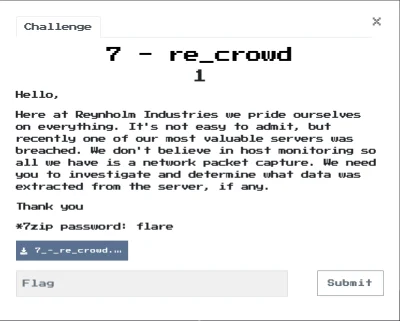

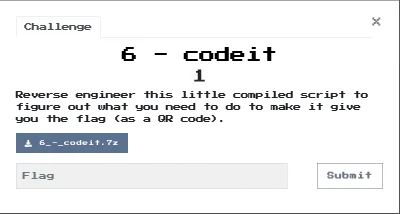

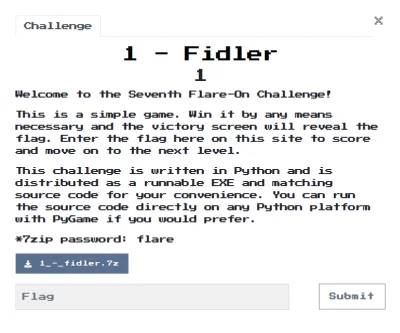

https://whitehatlab.eu/pl/blog/writeup/flareon/2022/flareon-2022/

#ctf #writeup #whitehatlab

źródło: flareon

Pobierz