Aktywne Wpisy

new-object +494

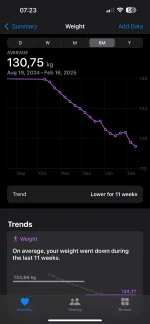

z 147kg do 116.2kg, od Października zeszłego roku. Zabiłem 30kg obywatela i nie czuje skruchy! I wiecie co? Mam zamiar zabić kolejne 30kg obywatela. Nawet policja nic nie poradzi!

Pijcie ze mną niesłodzony kompot, stawiam wszystkim!

#chudnijzwykopem #odchudzanie #chwalesie

Pijcie ze mną niesłodzony kompot, stawiam wszystkim!

#chudnijzwykopem #odchudzanie #chwalesie

źródło: image

Pobierz

xionacz +27

YouTube kończy dzisiaj 20 lat.

Jaki jest wasz ulubiony kanał na ten moment? U mnie Kolorowy kebab, znaczy Książulo i Aikobi Emil ostatnio najczęściej oglądane

#youtube #internet #ciekawostki

Jaki jest wasz ulubiony kanał na ten moment? U mnie Kolorowy kebab, znaczy Książulo i Aikobi Emil ostatnio najczęściej oglądane

#youtube #internet #ciekawostki

źródło: temp_file5478266382550372562

Pobierz

Jak się bronicie przed ddos/brute force lub podobnymi atakami, budujecie bazy adresów ip z publicznych list proxy i banujecie prewencyjnie całe bloki adresów?

Tylko skąd wziąć solidne info żeby przy okazji nie wyciąć legitnych użytkowników?

#ipset #iptables #ddos #nginx #webdev #linux

https://github.com/firehol/blocklist-ipsets/blob/master/README.md

@oczkers: kto jest kretynem? Tak z ciekawości xd

Jak postawisz sam rate limiter to gość mając 10k ip za kilka dolarów zbomarduje formularz logowania milionem requestów i wróci za 24h czy jak to ustawisz albo po prostu rozpozna limiter i

A jak obronisz wejście w api, też captcha?

3mln w miesiąc, zaśmiecone logi itd, a jeszcze gorzej jak celem nie jest formularz tylko ddos i ktoś bardzo łatwo rozpozna ustawienia limitera. A wystarczy zwykły trigged aktywujący ipset z listą na bierząco aktualizowanych anonimowych proxy - 5 minut ataku i ciach wszystko przestaje mu działać, nieważne czy korzysta ze starych czy nowych proxy ( ͡° ͜

Jak chcesz same proxy to firehol_anonymous + dronbl ale tam niestety nie udostępniają pełnej listy więc trzeba robić dnsowe requesty jak