Aktywne Wpisy

drogba90 +453

Nie ma lepszego mema z nosaczem i nie zapraszam do dyskusji nawet #humorobrazkowy #heheszki #konkursnanajbardziejgownianymemznosaczem

źródło: Zdjęcie z biblioteki

Pobierz

Syn_Tracza +78

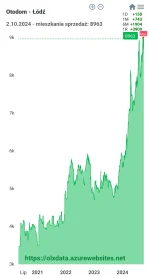

Wykres dla Lodzi. Tak się dzieje, że od 4 lat mieszkam w tym mieście (dobrowolnie xD). Poznałem to miasto, w sensie, jak szybko ubywa ludzi, jakie są zarobki ludzi, jakie są perspektywy, ilu jest dobrze płacących firm itd.

Otóż ceny mieszkań odskoczyły od realiów jeszcze bardziej niż w innych miastach. Sam zarabiam więcej niż 3 mediany i pewnie >95% ludzi w tym mieście jest ode mnie biedniejszych, a ceny nieruchomości w tym

Otóż ceny mieszkań odskoczyły od realiów jeszcze bardziej niż w innych miastach. Sam zarabiam więcej niż 3 mediany i pewnie >95% ludzi w tym mieście jest ode mnie biedniejszych, a ceny nieruchomości w tym

źródło: GY3ZUITXgAA7sbX

Pobierz

Pytanie, czy można jakoś przekazać w formie argumentu hasło do komendy su - c, żeby wywołanie komendy nie wyrzucało promptu o podanie hasła?

[vagrant@centos-node-1 ~]$ su -c "whoami" rootPassword:

root

Ale możesz spróbować za pomocą expect.

Możesz także w sudoers ustawić żeby dla danych komend nie pytał się o hasła i uruchamiać z sudo.

@linuxuser: sudo możesz ustawić dla dowolnej grupy, nie tylko o nazwie „sudoers”. Przy czym twoje wymaganie jest o tyle dziwne, że jestem ciekawy z czego wynika.

Da się to zrobić, ale nie w taki sposób jaki Ty chcesz. Rozwiązaniem jest modyfikacja stosu modułów PAM w pliku /etc/pam.d/su. Napiszę Ci to na przykładzie dystrybucji

@linuxuser: A nie mogłeś dopisać reboot w sudoers dla apache? xD

Najpierw piszesz o programie

sui wyłączeniu dla danego usera prompta o podanie hasła, a teraz, że potrzebowałeś bez podawania hasła odpalićrebootza pomocąsudo. Teraz dopiero napisałeś o cosudonie służy tylko do uruchamiania poleceń jako root. Sudo daje naprawdę duże możliwości konfiguracji o czym świadczy jego dosyć obszerny manual (man 5 sudoersiman 8 sudo).Jako ciekawostkę napiszę tylko, że w pliku

sudoersmożesz umieścić sobie reguły, w którychsudobędzie sprawdzało za pomocą kryptograficznych funkcji skrótu SHA-2 (czyli: SHA-224, SHA-256, SHA-384, SHA-512), czy dana binarka jest autoryzowana i nie została przypadkiem przez kogoś zmodyfikowana na "podstawioną". Jeżeli obliczony skrót dla danej binarki/skryptu, nie będzie zgodny z tym, który został umieszczony w regule plikusudoers, tosudonie pozwoli na jej uruchomienie użytkownikowi.Załóżmy, że chcesz obliczyć skrót za pomocą funkcji kryptograficznej SHA-224 dla skryptu /usr/local/sbin/backups.sh i zezwolić na jego odpalenie

Warto czytać manuale od deski do deski i bawić się konfiguracją różnych narzędzi, bo można wiele się nauczyć i poszerzyć swoją wiedzę. Dla harcorowców polecam studiowanie manuali

systemd(man systemd.index) ( ͡° ͜ʖ ͡°)@daedalus1337: to akurat znam ( ͡° ͜ʖ ͡°)