Wszystko

Najnowsze

Archiwum

Komentarz usunięty przez moderatora

- 0

@MysGG: kupić kupię, ale jeszcze nie teraz

cd. wpisu https://www.wykop.pl/wpis/46329223/heh-aplikacja-photos-od-microsoftu-wbudowana-w-w10/

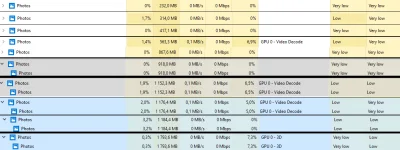

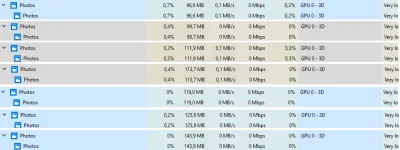

Błąd potwierdzony, winowajca na 90% ustalony, aplikacją można wykonać DoS. Bawię się teraz w dalszą eksploitację, może się uda coś więcej. Jako że nie chcę uchodzić za blacka to przed nowym rokiem błąd zostanie zgłoszony do Microsoftu w trybie responsible disclosure z 90 dniowym czasem na patch. Jeśli patch wyjdzie wcześniej szczegóły udostępnię wcześniej.

Wybaczcie za profesjonalną kompilację w paincie.

#reverseengineering #debugging #itsec

Błąd potwierdzony, winowajca na 90% ustalony, aplikacją można wykonać DoS. Bawię się teraz w dalszą eksploitację, może się uda coś więcej. Jako że nie chcę uchodzić za blacka to przed nowym rokiem błąd zostanie zgłoszony do Microsoftu w trybie responsible disclosure z 90 dniowym czasem na patch. Jeśli patch wyjdzie wcześniej szczegóły udostępnię wcześniej.

Wybaczcie za profesjonalną kompilację w paincie.

#reverseengineering #debugging #itsec

źródło: comment_aLA8SQ6xLvzdNkCrlk6ftx79FtlJlQ4z.jpg

Pobierz- 0

@L3stko: do cefałki będzie ( ͡° ͜ʖ ͡°) nie robię tego stricte dla pieniędzy, ale bug bounty jest

https://www.microsoft.com/en-us/msrc/bounty

https://www.microsoft.com/en-us/msrc/bounty

konto usunięte via iOS

- 2

@login-jest-zajety: To zgłoś mirku, powinni Ci zapłacić cosik :) gratki

Heh. Aplikacja Photos od Microsoftu wbudowana w W10 ma wycieki pamięci i to konkretne. Debug i więcej info wkrótce.

#komputery #bezpieczenstwo #itsec #debugging #reverseengineering

#komputery #bezpieczenstwo #itsec #debugging #reverseengineering

źródło: comment_y92OIF4zpaCY9UjSFWMc4jBxl1V0AgcG.jpg

Pobierz- 1

bot do Metina to aplikacja pisana przez matiego o wątpliwej reputacji

@login-jest-zajety: Mati > Pajeet

- 0

@frutson: jak najbardziej, ale to nadal poniżej jakiegokolwiek akceptowalnego poziomu :-)

Ostatni artykuł z rozwiązaniem zadań z #reverseengineering na Androidzie.

Tym razem rekompilujemy aplikację po zmianach, podpisujemy lokalnie i wyciągamy flagę.

https://scvconsultants.com/2019/12/06/picoctf-2019-reverse-engineering-aplikacji-androida-czesc-3-ostatnia/

#androiddev #testowanieoprogramowania #android #programowanie #security

Tym razem rekompilujemy aplikację po zmianach, podpisujemy lokalnie i wyciągamy flagę.

https://scvconsultants.com/2019/12/06/picoctf-2019-reverse-engineering-aplikacji-androida-czesc-3-ostatnia/

#androiddev #testowanieoprogramowania #android #programowanie #security

- 0

Wideo omawiające rozwiązane kolejnego poziomu z Flare-On 2019 gotowe. Tym razem na warsztat poszła aplikacja 3d o wdzięcznym tytule demo: Flare-On 2019 - Level 5 - demo solution #flare #flareon #reverseengineering #reversing #x32dbg #blender

- 0

Lvl 4 z Flare-On 2019 za nami - Tym razem szachy za pomocą DNS czyli Dnschess. Zrobione za pomocą Wiresharka, ghidra oraz trochę pytona. Do obejrzenia tutaj Flare-On 2019 - Lvl 4 - Dnschess Solution #flareon #wireshark #ghidra #reverseengineering #reversing

- 2

3ci etap Flare-On 2019 to zabawa z tańczącym Tamagotchi - trochę więcej analizowania niż w poprzednim, ale w rezultacie nie jakieś bardzo skomplikowane zadanie. Flare-On 2019 - Lvl 3 - Flarebear solution #flare #flareon #java #android #reverseengineering #reversing

@plukasik: Fajne, ale ten kod javowy, który pokazujesz jest napisany niezgodnie z konwencjami, tzn. źle. Pomyśl też nad pisaniem testów do swojego kodu. Pozdro

- 0

@Dajlaxx: dzięki, ale cały kod jest wzięty z zadania więc chyba powinno iść do autora zadania ;) Dodatkowo nie wiemy czy kod, który został otrzymany w wyniku dekompilacji jest kodem, który był napisany.

Kolejne dwa zadania picoCTF 2019 z RE na Androidzie (ostatnie będzie miało swój własny wpis).

https://scvconsultants.com/2019/11/20/picoctf-2019-reverse-engineering-aplikacji-androida-one-apk-i-two-apk/

#reverseengineering #testowanieoprogramowania #android #programowanie #security #androiddev

https://scvconsultants.com/2019/11/20/picoctf-2019-reverse-engineering-aplikacji-androida-one-apk-i-two-apk/

#reverseengineering #testowanieoprogramowania #android #programowanie #security #androiddev

Pyknąłem 5 zadań w picoCTF2019 związanych z Reverse Engineeringiem, a oto pierwszy artykuł jak to zrobiłem (w tej części wrzuciłem też instrukcję jak ustawić sobie środowisko do takiej zabawy przy pomocy IntelliJ). Pierwsze zadanie było banalne, ale kolejne artykuły będą już stricte analizować kod i Dalvik Opcodes :)

http://scvconsultants.com/2019/11/17/picoctf-2019-podstawy-reverse-engineeringu-dla-androida/

#reverseengineering #testowanieoprogramowania #android #programowanie #security

http://scvconsultants.com/2019/11/17/picoctf-2019-podstawy-reverse-engineeringu-dla-androida/

#reverseengineering #testowanieoprogramowania #android #programowanie #security

- 1

- 0

Kolejny etap Flare-On 2019 to zadanie Overlong - chyba prostsze niż poprzednie, ale tym razem przed nami natywna aplikacja więc skorzystamy z Ghidra oraz x32dbg Flare-On 2019 - Lvl 2 Overlong solution #ghidra #x32dbg #reverseengineering #reversing #flareon

- 3

Pierwszy z filmów omawiający moje rozwiązania z Flare-On 2019 competition - Memecat battlestation - Flare-On 2019 - Lvl1 Memecat Battlestation solution #flareon #reversing #programowanie #dotnet #reverseengineering

Taka tam zabawa z dotPeekiem. Przy okazji zareklamowałem @PELock ;)

http://scvconsultants.com/2019/10/15/reverse-engineering-czyli-testingcup-2019-i-mr-buggy-pod-lupa/

#reverseengineering #testowanieoprogramowania #programowanie

http://scvconsultants.com/2019/10/15/reverse-engineering-czyli-testingcup-2019-i-mr-buggy-pod-lupa/

#reverseengineering #testowanieoprogramowania #programowanie

- 1

też preferuję dnSpy, choć dotPeek ma fajny ficzer, że może robić za serwer symboli co czasem się przydaje

- 2

5

Kod relokowalny/wstrzykiwalny (x64) | haker.info | Etyczny hacking

Każdy początkujący, który interesuje się analizą i zwalczaniem złośliwego oprogramowania (malware) powinien poznać sposób działania kodu relokowalnego (ang. relocatable) określanego też jako kod niezależny od miejsca w pamięci (ang. position–independent code) czy wstrzykiwalny (ang. injectable).

z- 0

- #

- #

- #

- #

Dostałem flage w postaci "śmiesznego stringa". Jak analizujecie tego typu rzeczy ? Jestem świeżakiem i znam tylko CyberChefa. Jak zaczynacie walkę z czymś takim ? Proszę o porady

#ctf #hackthebox #reverseengineering

#ctf #hackthebox #reverseengineering

#elektronika #telekomunikacja #hacking #reverseengineering

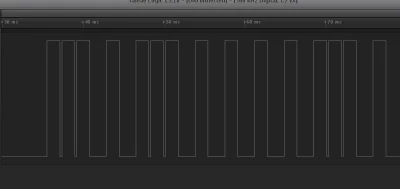

Mireczki, co to za kodowanie? Sygnał pochodzi mikrokontrolera nadajnika 433MHz stacji pogodowej.

Czytam sobie o kodzie Manchester, PWM, PDM, ale jakoś nic nie podchodzi. Jakieś pomysły?

Mireczki, co to za kodowanie? Sygnał pochodzi mikrokontrolera nadajnika 433MHz stacji pogodowej.

Czytam sobie o kodzie Manchester, PWM, PDM, ale jakoś nic nie podchodzi. Jakieś pomysły?

źródło: comment_cUmBxWUkVmRhZxkOSJCInl46YklBnc0X.jpg

Pobierz@winokobietyiwykop: zdemodulować, zadaj jakieś konkretne pytanie plis

- 1

Mirki,

Czy można zdekompilować program napisany w Javie? np. Minecrafta?

#java #programowanie #dekompilacja #reverseengineering

Czy można zdekompilować program napisany w Javie? np. Minecrafta?

#java #programowanie #dekompilacja #reverseengineering

- 2

Ostatnio udało mi się pobawić fajnym zadankiem będącym ROMem dla SEGA i spisałem swoje boje.

Solving SEGA Genesis ROM CTF Challenge

#ctf #crackme #ghidra #reverseengineering #reversing

Solving SEGA Genesis ROM CTF Challenge

#ctf #crackme #ghidra #reverseengineering #reversing

- 11

#ctf #reverseengineering

Komentarz usunięty przez autora