Wszystko

Najnowsze

Archiwum

2

Safety Online - [BugBounty] OVH Stored XSS

W wolnych chwilach, pentesterzy pozwalają sobie na zabawy z programami BugBounty... Tym razem odnaleziono podatność typu Stored XSS w aplikacji OVH.

z- 0

- #

- #

- #

- #

- #

- #

Komentarz usunięty przez autora

- 3

#wykopkizwykopem #poszukiwacze #poszukiwaczeskarbow #wykrywaczmetalu #archeologia #bugbounty

8

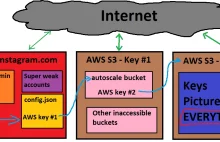

Gość znalazł lukę i uzyskał dostęp do serwerów Instagrama, Facebook go olał ;)

Kolejny powód dlaczego nie warto zgłaszać luk do Facebooka, facet znalazł lukę w serwerach Instagrama, zgłosił to, w nagrodę dostał NIC oraz telefon z prawniczymi pogróżkami do swojego pracodawcy.

z- 7

- #

- #

- #

- #

- #

- 3

https://www.reddit.com/r/netsec/comments/3x8fsk/instagrams_million_dollar_bug_threats_lies_and/

#netsec #security #facebook #bugbounty

#bugbounty #wykop #maciejpsuje

źródło: comment_ZbdEZ4LetnHSgv7SypOnWi84Kyr9v5ZH.jpg

Pobierz#oswiadczenie #bugbounty

#bugbounty nadchodzęęęę.

Brian Krebs pisze o globalnym bug bounty w odniesieniu do pomysłu utworzenia IVPP (Internation Vulnerability Purchase Program).

Podzielam zdanie z końcówki posta, że wprowadzanie wymogu takiego programu przez rządy to niezbyt dobry pomysł. Niemniej, programy bug bounty okazują się sukcesem i upowszechnienie ich wdrażania wśród większej liczby producentów oprogramowania będzie miało dobre skutki dla ogólnego bezpieczeństwa systemów. Zwłaszcza, gdyby, zgodnie z myślą wyrażoną w dokumencie, oferować

Już trzeci osoba pisze mi jak z moim #bugbounty na #facebook u.

Błąd był bardzo prosty: jeśli strona wysłała Ci wiadomość w 2011 i 2010, wyszukując wiadomości mogłeś sprawdzić, jaka osoba prywatna wysłała - wyświetlało się to wprost (tzn. wyświetlało się imię i avatar, którego adres URL zdradzał profil).

Nagroda

Opowiem o ciekawym przypadku #xss, który znalazłem ostatnio na #wykop i został już naprawiony. Ciekawy jest dlatego, że nie tak łatwo go wyexploitować... Ale po kolei.

Podatność występowała na niektórych podstronach bezpośrednio w adresach. Gdy w adresie został umieszczony znak cudzysłowia, a następnie nawiasy ostre, można było wyjść z tagu i wprowadzić dowolny kod HTML. Przykład na screenie: http://i.imgur.com/ulCWnvo.png

5

Złam nasze szyfrowanie a dostaniesz 5% akcji firmy

Istnieją różne modele nagradzania odkrywców błędów w stronach czy programach. Niektóre firmy wypłacają nagrody, inne wręczają bony do swoich sklepików, a pewna firma postanowiła przekazać 5% swoich akcji osobie, która złamie jej system.

z- 0

- #

- #

- #

- #

- #

- #

- 1

Znalezione błędy umożliwiały przejęcie kontroli nad kontem na Faceboku bez zgody i wiedzy użytkownika.

#mikroreklama #technologia #bezpieczenstwo #android #facebook #bugbounty

źródło: comment_NwM3JJRRftnGL8sVxzUcAVt0xINaXwIz.jpg

Pobierz300

Zamieścił opis błędu w Facebooku na osi czasu Zuckerberga, nie dostanie nagrody

Czasem zbytni entuzjazm po odkryciu poważnego błędu i brak przestrzegania reguł programu współpracy z badaczami mogą drogo kosztować. Przekonał się o tym Palestyńczyk, którego odkrycie nie zostało zakwalifikowane do nagrody pieniężnej. K...

z- 59

- #

- #

- #

- #

- #

#bugbounty