Aktywne Wpisy

Ryneczek +11

Skąd takie negatywne opinie o szeregowcach/bliźniakach na wykopie? Najczęściej powtarzanym hasłem jest "łączy wady mieszkania w domu i bloku". A jakieś konkrety?

że brak prywatności w ogrodzie? no w bloku nie masz nawet okazji na własną ziemię

że na tarasie słyszysz sąsiada? na balkonie w bloku też, plus sąsiadów jest znacznie więcej (po bokach i nad tobą) plus taras ma średnio te 15-20 metrów i jest znacznie większy niż standardowy balkon

że

że brak prywatności w ogrodzie? no w bloku nie masz nawet okazji na własną ziemię

że na tarasie słyszysz sąsiada? na balkonie w bloku też, plus sąsiadów jest znacznie więcej (po bokach i nad tobą) plus taras ma średnio te 15-20 metrów i jest znacznie większy niż standardowy balkon

że

źródło: szereg

Pobierz

jaroty +171

Tłuścioch i pisiory: AAAEEEAAA NA PEWNO #!$%@? HAHA CO ZA MINISTER PIJAK UGA BUGA

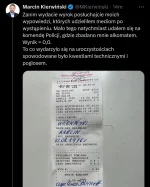

Kierwiński: macie tu wydruk z alkomatu i japa

A gdyby to Pierdosław Smrodziński albo inny pisior brzmiał jakby był pijany, to media tłuściocha już rozpływałyby się nad atutami picia wódeczki i jak to Jan Paweł Drugi też lubił sobie wypić, a tak w ogóle to proszę przestać atakować Polskę i katolicką polskość Polski XdddDdDDDDD

#bekazpisu #polityka #partiarosyjska

Kierwiński: macie tu wydruk z alkomatu i japa

A gdyby to Pierdosław Smrodziński albo inny pisior brzmiał jakby był pijany, to media tłuściocha już rozpływałyby się nad atutami picia wódeczki i jak to Jan Paweł Drugi też lubił sobie wypić, a tak w ogóle to proszę przestać atakować Polskę i katolicką polskość Polski XdddDdDDDDD

#bekazpisu #polityka #partiarosyjska

źródło: SmartSelect_20240504_154632_Samsung Internet

Pobierz

Dzisiaj w #od0dopentestera o tym jak odczytać tajne dane z serwera #java przy pomocy plików XML.

public static void main(String[] args) {try {

File xmlFile = new File("plik.xml");

DocumentBuilderFactory dbFactory = DocumentBuilderFactory.newInstance();

DocumentBuilder dBuilder = dbFactory.newDocumentBuilder();

Document doc = dBuilder.parse(xmlFile);

System.out.println(doc.getDocumentElement().getTextContent());

} catch (Exception e) {

e.printStackTrace();

}

}

}

Przykładowy plik XML wygląda mniej więcej tak:

xml version="1.0"?

demo

Co jeśli

demozastąpimy dłuższym ciągiem znaków, który dodatkowo będzie powtarzał się w tym pliku kilkanaście razy?Na pomoc przychodzą nam encję - czyli coś podobnego do funkcji

znajdź i zamieńw notatniku.xml version="1.0"?

]>

&zamien

Parser ten plik będzie bowiem widział następująco:

Bardzo długi tekstTwórcy standardu wpadli na genialny pomysł, aby treść encji można było przechowywać w zewnętrznych plikach.

I właśnie ta funkcjonalność prowadzi do ataku XXE czyli

XML External Entity.xml version="1.0"?

]>

&xxe

Używając takiej składni atakujący może pobrać dowolny plik z naszego serwera.

Element

testbowiem będzie teraz zawierał treść plikusekret.txt.Jak zatem chronić się przed tego rodzaju atakiem?

Jednym z rozwiązań jest uruchomienie specjalnego trybu

Secure processing:dbFactory.setFeature(XMLConstants.FEATURE_SECURE_PROCESSING, true);Błędy tego rodzaju możliwe są w każdym języku programowania, który posiada obsługę XML.

Podobna podatność w PHP.

#programowanie #informatyka #it #hacking #bezpieczenstwo