Aktywne Wpisy

Oskaros +11

Z drugiej strony jeśli budda to wielki słup mafiozów to dlaczego nigdy nie wpadł ani nie ma ani jednego promila takiego tyci tyci dowodu że coś go łączy z mafiozami.

Sam prowadzę firmę i wiem jak wygląda skarbówka, trudno jest w tych czasach robić wałki. Tzn inaczej. Walki jest robić prosto ale równie prosto jest w nie wpaść, a trudno jest zrobić wałki które nigdy nie wyjdą na jaw. Nawet ten ziomek

Sam prowadzę firmę i wiem jak wygląda skarbówka, trudno jest w tych czasach robić wałki. Tzn inaczej. Walki jest robić prosto ale równie prosto jest w nie wpaść, a trudno jest zrobić wałki które nigdy nie wyjdą na jaw. Nawet ten ziomek

źródło: IMG_1818

Pobierz

arkadi2020 +90

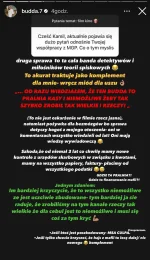

Znalezione w sieci.

#sejm

#sejm

źródło: IMG_20240318_170226_101

Pobierz

curl --location --request POST 'https://jakas_strona.pl/api/?function=jakas_funkcja&APIkey=xxxxx' --header 'Content-Type: application/x-www-form-urlencoded' --data-urlencode 'jakies_dane'Czy tak może wyglądać POST? Bo mnie to trochę stroi na GETa prez ten fragment

?function=jakas_funkcja&APIkey=xxxxx. Druga kwestia, dzięki HTTPS czy to POST czy to GET to jedyne czego pan groźny cyberprzestępca, który czai się gdzieś między mną a serwerem jest się w stanie dowiedzieć to to, że próbuje połączyć się z jakas_strona.pl, dobrze mi się kojarzy?#pytanie #pytaniedoeksperta #kiciochpyta #informatyka #programowanie #bezpieczenstwo #cyberbezpieczenstwo #security #itsecurity

?function=jakas_funkcja&APIkey=xxxxxto to samo co

--data-urlencode 'function=jakas_funkcja' --data-urlencode 'APIkey=xxxxx'jaki to request świadczy parametr --request

2) HTTPS najpierw ustanawia bezpieczne połączenie z serwerem jakas_strona.pl (tu może by DNS leak) a dopiero potem przesyła HTTP GET z query paramami.

Tak podejrzewałem, ale wolałem zapytać.

Nie chodziło może o spoofing/poisoning? Pobieżnie przeczytałem o tym leaku i akurat w tym wypadku (być może niesłusznie) się o niego nie martwię, nie korzystam do tego połączenia z VPNa, jakas_strona.pl to nie jest adres, który koniecznie chciałbym ukryć przed moim dostawcą.

Ale wszystko zaszyfrowane kluczem, zgadza się?