Wszystko

Najnowsze

Archiwum

4

XSS - czemu warto mu się przyjrzeć? Prezentacja Michała Bentkowskiego.

XSS: Sposób ataku na serwis WWW polegający na osadzeniu w treści atakowanej strony kodu, który wyświetlony innym użytkownikom może doprowadzić do wykonania przez nich niepożądanych akcji. Skrypt umieszczony w zaatakowanej stronie może obejść niektóre mechanizmy kontroli dostępu do danych użytkownika

z- 3

- #

- #

- #

- #

- #

- #

@a__s, może Ty szepniesz tam komuś by sprawdzili czasami zgłoszenia w supporcie xD

#wykop #xss #davyjonespsujewykop <- to tak na zaś gdybym jeszcze coś złapał

- 2

- 2

- 13

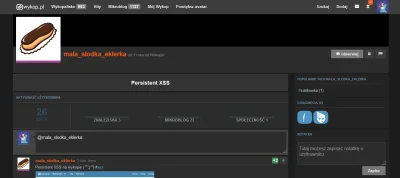

Zgłoszony do administracji i usunięty w niecałe 24h.

#security #bezpieczenstwo #xss

źródło: comment_Gfm0jRPrmbMRL77kUxOUthhZZWH8MTrg.jpg

Pobierz4

Safety Online - [SECURITY] PayPal Stored XSS

![Safety Online - [SECURITY] PayPal Stored XSS](https://wykop.pl/cdn/c3397993/link_H7a0kv7dg68RteoaGhpo5vTrqOXiBjZF,w220h142.jpg)

Nowoodkryta podatność w systemie transakcyjnym PayPal pozwala na kradzież Twoich...

z- 0

- #

- #

- #

- #

18

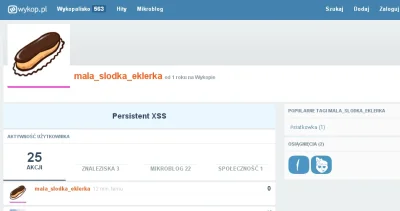

Persistent XSS na stronie głównej wykop.pl

XSS na wykopie :)

z- 0

- #

- #

- #

3

» * [0day] WordPress 4.2 stored XSS

Prosty do wykonania i dość niebezpieczny XSS dla najnowszego WordPressa...

z- 0

- #

- #

- #

- #

6

» * Uwaga gracze – włamanie do twitch.tv

Właściciele Twitch.tv podejrzewają że miał miejsce nieautoryzowany dostęp do baz danych serwisu twitch.tv. Nie wiadomo ile i co zostało skradzione.

z- 1

- #

- #

- #

- #

- #

14

XSS w książce… Aktywowany on-line

Nikt nie dziwi się tym, że w wielu książkach o bezpieczeństwie można znaleźć przykłady wykorzystania podatności XSS. Jednak ciekawe jest to, że czasem takiego "papierowego" XSS-a można aktywować on-line.

z- 2

- #

- #

- #

- #

- #

- #

- 0

- 0

10

XSS w rekordach DNS

- 2

- #

- #

- #

http://xssgame.vulnerable.pl/index.php

#hacking #hackujo #xss #zagadkihakerskie

Prosta gra stworzona przez #google ułatwiająca poznanie podstawowych błędów #xss

#programowanie #webdev #bezpieczenstwo #hacking

- 2

http://i.imgur.com/opna6Ug.jpg

#zepsujo #xss

Proponuję kolejną zagadkę hakerską, znów na tapetę bierzemy #xss. Pod adresem http://hakerium.cba.pl/zad8/ znajduje się strona z banalną podatnością typu XSS. Wystarczy wpisać dowolny tekst HTML i zostanie on wyświetlony na stronie, np. http://hakerium.cba.pl/zad8/?imie=%3Cscript%3Ealert%281%29%3C/script%3E

Na czym polega więc zagadka, skoro już podałem rozwiązanie? Ano na tym, że pole

- 1

- 1

Skorzystamy z tagu iframe i umieścimy XSS-owaną domenę wewnątrz tego iframe'a. Ze względu na same origin policy nie ma możliwości odwoływać się do jakichkolwiek atrybutów strony wewnątrz iframe'a, jeśli ta jest z innej domeny (z kilkoma wyjątkami, m.in.

postMessage, który tutaj akurat się nie przysłuży). Istnieje jednak pewien atrybut, na który poprzez iframe'a możemy mieć wpływ -

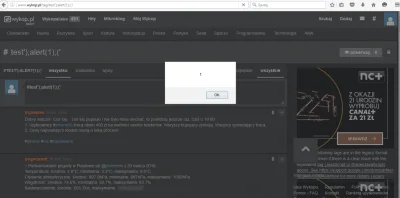

Opowiem o ciekawym przypadku #xss, który znalazłem ostatnio na #wykop i został już naprawiony. Ciekawy jest dlatego, że nie tak łatwo go wyexploitować... Ale po kolei.

Podatność występowała na niektórych podstronach bezpośrednio w adresach. Gdy w adresie został umieszczony znak cudzysłowia, a następnie nawiasy ostre, można było wyjść z tagu i wprowadzić dowolny kod HTML. Przykład na screenie: http://i.imgur.com/ulCWnvo.png

- 1

#javascript #xss #hakujo

57

Zawodowy hacker. Wywiad z pentesterem.

Wywiad z Dawidem Bałutem, który opowiada o swojej pracy pentestera, o znalezionych lukach w takich dużych serwisach jak Facebook, PayPal, Allegro, Groupon, Amazon, o ignorancji administracji, zastraszaniu sądem i o tym jak wygląda praca zawodowego hackera.

z- 17

- #

- #

- #

- #

- #

- #

- #

Podatność XSS na stronie TVP

TVP od 5 miesięcy nie usunęło XSS-a.

http://www.wykop.pl/link/3555931/podatnosc-xss-na-stronie-tvp