Treść przeznaczona dla osób powyżej 18 roku życia...

Autor

Najnowsze

Archiwum

konik_polanowy

- 0

Finding the Balance Between Speed & Accuracy During an Internet-wide Port Scanning

[How drone swarms could change urban warfare [Commentary]](https://www.c4isrnet.com/opinion/the-compass/net-defense-blogs/2017/12/11/how-drone-swarms-could-change-urban-warfare-commentary/)

Lee Holmes - HoneyBotting: Extracting confessions from client-side implants

[How drone swarms could change urban warfare [Commentary]](https://www.c4isrnet.com/opinion/the-compass/net-defense-blogs/2017/12/11/how-drone-swarms-could-change-urban-warfare-commentary/)

Lee Holmes - HoneyBotting: Extracting confessions from client-side implants

Cinex

- 1

@konik_polanowy: Jestem prostym człowiekiem, widzę dobry content, daję plusa.

Ghidra & Cerbero: released the native interface PoC

A deep dive into Phobos ransomware

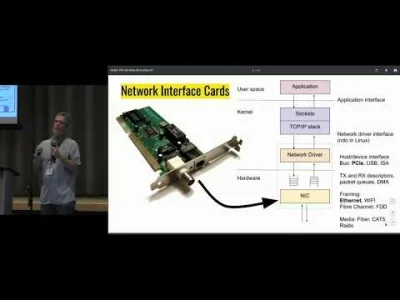

Technology Deep Dive: How Network Interface Cards (NICs) Work Today

#polanowyhacking

A deep dive into Phobos ransomware

Technology Deep Dive: How Network Interface Cards (NICs) Work Today

#polanowyhacking

@konik_polanowy: Jestem prostym człowiekiem, widzę dobry content, daję plusa.

- 1

@konik_polanowy: Dlatego do Windows podchodzę z dystansem ;-)

Używam go w pracy gdzie trzeba, ale prywatnie świat Apple / Linux.

Używam go w pracy gdzie trzeba, ale prywatnie świat Apple / Linux.