Czy wiesz, że kryptograficzna funkcja skrótu SHA-3 (Keccak) to pierwszy ustandaryzowany przez NIST algorytm, który nie bazuje na schemacie Merkle-Damgard'a? Tym samym przerwało to trend zapoczątkowany w latach 80' od zastosowania w funkcji MD5 i kontynułowany później (z pewnymi modyfikacjami) w SHA-1 i SHA-2.

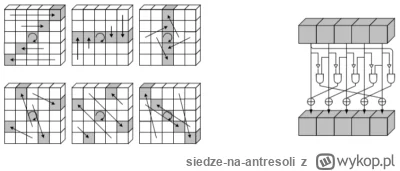

Funkcja SHA-3 korzysta z nowego schematu "gąbki" (sponge).

W starszych funkcjach przetwarzanie sprowadzało się ogólnie do etapów

1) przetwarzania początkowego (podział danych wejściowych na bloki wraz z uzupełnieniem ),

2) rozszerzania (esktrapolacja bloku)

Funkcja SHA-3 korzysta z nowego schematu "gąbki" (sponge).

W starszych funkcjach przetwarzanie sprowadzało się ogólnie do etapów

1) przetwarzania początkowego (podział danych wejściowych na bloki wraz z uzupełnieniem ),

2) rozszerzania (esktrapolacja bloku)

RootCA Apple ma serial nr 2 i fingerprint zaczynający się od "B0B". Zgaduję, że nr 1 to była Alice ( ͡° ͜ʖ ͡°)