Wczoraj wieczorem dosyć mocno mulił mi internet. Zalogowałem się więc do apki "Mój Funbox" żeby zresetować router i na mapie urządzeń zauważyłem, że jest jedno urządzenie "ponad stan". Oznaczone jako PC. To raczej nic ode mnie w mieszkaniu, przynajmniej nie zauażyłem, żeby od wczoraj Internet gzzieś przestał działać :D Zablokowałem temu urządzeniu dostęp do Internetu, ale widzę że jest dalej podpięte do wi-fi. Nie wiem - może to telewizor, albo jakiś

Wszystko

Wszystkie

Archiwum

0

W Brazylii padły strony www Ministerstwa Zdrowia po domniemanym ataku hakerskim

Jak w tytule. Nie dostępna jest też platforma zdrowia dla obywateli. W powiązanych link do zarchiwizowanej skompromitowanej strony www.

z- Dodaj Komentarz

- #

- #

- #

- #

- #

- #

648

Prawie 370 tys. zł kary dla Banku Millenium za niezgłoszenie wycieku danych

Obowiązek zawiadomienia osoby fizycznej o naruszeniu ochrony danych osobowych nie jest uzależniony od zaistnienia negatywnych konsekwencji dla takiej osoby, ale od samej możliwości ich wystąpienia– podkreślił organ nadzorczy w decyzji nakładającej na Bank Millenium S.A karę w wysokości...

z- 77

- #

- #

- #

- #

- #

- #

Wczoraj wieczorem dosyć mocno mulił mi internet. Zalogowałem się więc do apki "Mój Funbox" żeby zresetować router i na mapie urządzeń zauważyłem, że jest jedno urządzenie "ponad stan". Oznaczone jako PC. To raczej nic ode mnie w mieszkaniu, przynajmniej nie zauażyłem, żeby od wczoraj Internet gzzieś przestał działać :D Zablokowałem temu urządzeniu dostęp do Internetu, ale widzę że jest dalej podpięte do wi-fi. Nie wiem - może to telewizor, albo jakiś

Imo za drogie i się nie opłaca. Do tego jak Li zbanuje takiego bota, to musisz zrobić sobie nowe konto

- 0

28

Ktoś masowo profiluje użytkowników facebooka postując dyskusyjne tematy

Wiralowe posty prowokujące dyskusje, dzielenie się opinią, wspomnieniami i ich dalsze udostępnianie. To wszystko na dziwnie popularnych profilach należących do nie wiadomo kogo. Ktoś zbiera miliony komentarzy na wskazane tematy i buduje profile psychologiczne użytkowników. Cambridge Analytica 2.0?

z- 5

- #

- #

- #

- #

- #

- #

→ https://protonmail.com/blog/climate-activist-arrest/ ←

#protonmail #security #itsecurity #bezpieczenstwo #protontechnologies

źródło: comment_1630962273vmQNhlejVbtlNbkCw1VIaA.jpg

PobierzCzas ogrnąć życie.

Jestem front-end developerem od 2 lat, #!$%@? mnie ta praca niemiłosiernie, jest nudna i wypalam się w niej (pomimo w miarę dobrego hajsu).

Zainteresowałem się kilka tygodni temu CTFami. Kilka flag znalazłem, kilka boxów zhakowałem, kilka filmów o hakierach obejrzałem i podjąłem męską decyzje że w to chcę iść na ostro.

I teraz tak, zdobyć moją teraźniejszą robotę było trudno, także i w cybersec pewnie będzie podobnie.

Jak

Życze powodzenia.

#studia #informatyka #it #itsecurity

832

Lista 50 000 ofiar Pegasusa wyciekła. iPhona i Androida da się zhackować

Dziennikarze potwierdzili, że da się zhackować najnowszego (zaktualizowanego) iPhona i Androida... Jest też link do narzędzia, którym można sprawdzić swój smartfon pod kątem ataku Pegasusem

z- 94

- #

- #

- #

- #

- #

- #

No ale na wykopie podobno nie ma wycieku danych.... jako ciekawostkę podam, że: Hasła do wykopu nigdzie indziej nie używam!

Wykop.pl - Pomoc (Wykop.pl)

10 cze 2021, 13:19 CEST

Dzień dobry,

dziękujemy za wiadomość. Jako, że istnieje podejrzenie przejęcia dostępu do Twojego konta, prosimy, ustaw weryfikację dwuetapową

źródło: comment_1623346989TOqVBBsKjR2HUIfPA8iLWN.jpg

Pobierz- konto usunięte

- ethanhunt

- FlaszGordon

- krysu

- nadsztygar

- +1 innych

Cześć Mirki,

Mam podejrzenie, że były chłopak (który ma wielu znajomych w środowisku IT) skopiował moje IP, a teraz wypisuje bardzo obraźliwe komentarze na goworku mojej firmy (pełne wulgaryzmów i rasistowskich tonów). Myślę, że korzysta przy tym z mojego IP po to, bym straciła pracę, mści się. Nie chcę wdawać się w szczegóły.

Czy jest to możliwe? Czy ktoś może czasowo przypisać sobie moje IP, np. korzystając z telefonu? Czy da

- maniac777

- PanPrezes_PL

- lubieerror

- Malpigaj

- CinExPL

- +1 innych

skopiował moje IP

Czy jest to możliwe?

Nie. Musiałby korzystać z Twojego łącza.

- LM317K

- lubieerror

- Malpigaj

- CinExPL

- UberRam

- +2 innych

#sprzedam #yubico #yubikey #itsecurity

źródło: comment_1622039641QaQWU0Q2klmbxZyOE4n1kM.jpg

Pobierz- 2

Klucz U2F to jedyna metoda dwuetapowego uwierzytelnienia (2FA) chroniąca Cię w 100% przed phishingiem. Nawet jeśli dasz się oszukać cyberprzestępcy i na podrobionej stronie wprowadzisz login i hasło, to -- jeśli korzystasz z tego klucza do dwuetapowego uwierzytelnienia -- atakującemu nie uda się przejąć Twojego konta.

Phisherzy po prostu nie są w stanie przez internet wykraść z klucza U2F żadnych informacji. Gwarantuje to tzw. "secure element" wbudowany w klucz, który

- DocEmmettBrown

- chaczapuri

- mimp

- Dibhala

- 123admin

- +1 innych

- 0

ale baaaaaaaaaaaaaaaardzo nieufnie podchodzę do softu z nieoficjalnych źródeł

na telefonie jestem pologowany do różnych newralgicznych rzeczy plus weryfikacja dwuetapowa i te sprawy

nie znam się kompletnie na tym na ile android jest bezpieczny tzn nie mam bladego pojęcia czy np dałoby się stworzyć apkę która pomimo odmówienia jej wszelkich uprawnień mogłaby to jakoś obejść i robić brzydkie rzeczy (i jak bardzo

da się tak wgl

bo mam wrażenie że żadna apka mnie nigdy o > to nie pytała i mają go defaultowo

@Chodtok: "Goły" Android nie ma takiej opcji wbudowanej, jest w custom ROM-ach. Ale dla każdego urządzenia z Androidem bodajże >= 5.0 możesz użyć aplikacji-zapory w rodzaju NetGuarda (root niewymagany).

8

Grupa cyberprzestępców Conti dała irlandzkiej służbie zdrowia HSE deszyfrator

Grupa cyberprzestępców Conti dała irlandzkiej służbie zdrowia HSE deszyfrator, ale zapowiedziała że sprzeda lub upubliczni skradzione dane.

z- Dodaj Komentarz

- #

- #

- #

- #

- #

- #

- 2

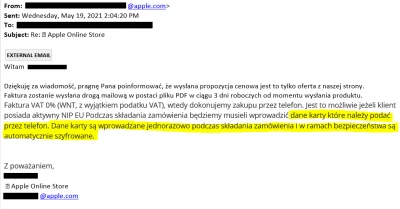

Przez strone też tylko można płacić kartą.. Jak niby firmy w PL biorą u nich sprzęt skoro wymagany jest split payment? Skarbówka nie ściga?

Swoją drogą wołam @niebezpiecznik-pl i @ZaufanaTrzeciaStrona . Chyba dosyć słaba praktyka jeśli chodzi o apple? xd

Wklejam konwersacje dotyczącą szyfrowania

źródło: comment_1621514794L9AHfjvsFdLUUUPOtBbUIl.jpg

Pobierz- 2

- 2

ale jak napisałem, jest to tylko w przypadku gdy chce się od nich fakturę unijną - bo domyślnie na firmę wystawiają fakturę dla firm jako PL z VAT. Może @ETplayer źle sformułował pytanie w mailu i uznali, że chce zamówienie z "Reverse Charge", a wtedy ich strona

5

6 z 11 intytucji europejskich używających oprogramowania Solarwinds Orion

6 z 11 intytucji europejskich używających oprogramowania Solarwinds Orion było zhakowanych. Skala tego wyrafinowanego ataku dopiero zaczyna być odkrywana.

z- Dodaj Komentarz

- #

- #

- #

Polecam artykuł: https://signal.org/blog/cellebrite-vulnerabilities/

#security #bezpieczenstwo #itsecurity #hacking #signal #hacktheplanet

źródło: comment_1619043371kSP2HmYsKM3oSUTFuetTkm.jpg

Pobierz- 1

curl --location --request POST 'https://jakas_strona.pl/api/?function=jakas_funkcja&APIkey=xxxxx' --header 'Content-Type: application/x-www-form-urlencoded' --data-urlencode 'jakies_dane'Czy tak może wyglądać POST? Bo mnie to trochę stroi na GETa prez ten fragment

?function=jakas_funkcja&APIkey=xxxxx. Druga kwestia, dzięki HTTPS czy to POST czy to GET to jedyne czego pan groźny cyberprzestępca, który czai się gdzieś między mną a serwerem- 1

- 1

#itsecurity

Komentarz usunięty przez autora