Kurs bezpieczeństwa dla programistów #od0dopentestera

Kategoria piąta OWASP Top 10 to nieodpowiednia kontrola dostępu.

Chodzi więc o nieautoryzowany dostęp do danych.

Błędy tego rodzaju pojawiają się gdy programista zakłada, że użytkownik porusza się po serwisie korzystając jedynie z linków znajdujących się w GUI.

A przecież parametry w adresie można dowolnie modyfikować.

Kategoria piąta OWASP Top 10 to nieodpowiednia kontrola dostępu.

Chodzi więc o nieautoryzowany dostęp do danych.

Błędy tego rodzaju pojawiają się gdy programista zakłada, że użytkownik porusza się po serwisie korzystając jedynie z linków znajdujących się w GUI.

A przecież parametry w adresie można dowolnie modyfikować.

Jak można było pozyskać tajne dane z firm, które już nie istnieją na rynku.

Opowieść o dodatkowej spacji doklejanej do niektórych odpowiedzi serwera WWW.

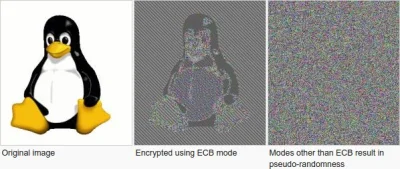

Historia pewnego dziwnego, na pozór losowego hasła.

Jak przechowywać różne dane w jednym pliku?

Subskrybuj