https://www.wired.com/story/the-science-of-crypto-forensics-court-battle/

#kryptowaluty #bitcoin #kryptografia #niebezpiecznik

Wszystko

Wszystkie

Archiwum

7

Ross Anderson, profesor inżynierii bezpieczeństwa na Uniwersytecie w Cambridge, który jest powszechnie uznawany za swój wkład w informatykę, zmarł w czwartek w domu, według przyjaciół i kolegów, którzy byli w kontakcie z jego rodziną i uniwersytetem.

z324

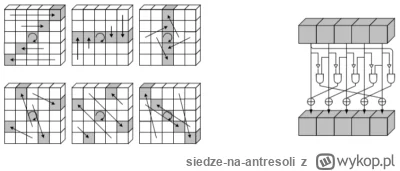

Autor prezentuje sposób odczytania klucza Bitlockera z platformy wyposażonej w TPM. Bez lutowania, bez zostawiania trwałych śladów w systemie/sprzęcie. W opisie filmu znajdziecie metodę na zwiększenie bezpieczeństwa Waszych systemów.

z0

Mieliśmy już wzrosty na sztucznej inteligencji (AI), wzrosty na kryptowalutach związanych z BRC i z ekosystemu Solana - pora na sieci modularne, o których mówiłem nie tak dawno. Ta nisza to przyszłość i to w niej należy szukać altcoinów z potencjałem, gemów na hossę i przyszłościowych projektów...

z

źródło: Screenshot_20231207-120306~2

Pobierzkontynułowany

źródło: Times

Pobierz

źródło: 20231128_040506

Pobierza iris to wallet RGB i co ( ͡º ͜ʖ͡º)

źródło: F_3loCCWsAAE4-o

Pobierz4

Czy patrząc na dane można jednoznacznie stwierdzić, że są anonimowe? Czy np. haszowanie numerów telefonu to skuteczna pseudonimizacja? Adwokatka Agnieszka Rapcewicz i kryptolog dr inż. Michał Ren podejmują próbę pogodzenia prawnych i matematycznych definicji pojęć „anonimizacja” i „pseudonimizacja”.

z5

Kryptografia kwantowa ma już 40 lat, ale dopiero w ostatnich kilku latach jej rozwój nabrał rozpędu. Może dlatego, że dopiero teraz dysponujemy odpowiednią technologią, żeby wyszła poza stadium ciekawostki i eksperymentu.

zJak szyfrować informację, żeby mieć pewność, że nie trafi ona w niepowołane ręce? To pytanie towarzyszy ludzkości od zarania dziejów. Stosunkowo niedawno - za sprawą fizyki kwantowej - udało się w końcu stworzyć doskonałą metodę tajnej komunikacji. Aby przesył informacji był faktycznie tajny, obie komunikujące się strony muszą dysponować tym samym kluczem kryptograficznym. Jak jednak sprawić, aby nie przechwyciły go również osoby trzecie? Właśnie

Wykop.pl

Podróże

Gospodarka

Ukraina

Technologia

Motoryzacja

Sport

Rozrywka

Informacje

Ciekawostki

#ksiazki #historia #ciekawostkihistoryczne #kryptografia #matematyka #ciekawostki #zainteresowania

źródło: Okładka książki Geniusze szyfrów (1)

Pobierz